Como Garantir a Segurança Digital do Seu Celular

No mundo moderno, nossos smartphones são muito mais do que simples dispositivos de comunicação. Eles carregam nossas vidas digitais, repletas de informações pessoais e confidenciais. Desde mensagens privadas até detalhes de contas bancárias, os celulares atualmente abrigam um verdadeiro tesouro de dados. No entanto, essa riqueza de informações também atrai a atenção indesejada de invasores digitais e cibercriminosos.

Uma Armadura Digital

Imagine a atualização do sistema operacional do seu celular como uma armadura que o protege das investidas dos invasores digitais. As atualizações não apenas trazem novos recursos, mas também incluem correções para vulnerabilidades de segurança descobertas recentemente. Garantir que seu sistema operacional e seus aplicativos estejam sempre atualizados é uma ótima alternativa para reduzir as chances de ser alvo desses possíveis ataques.

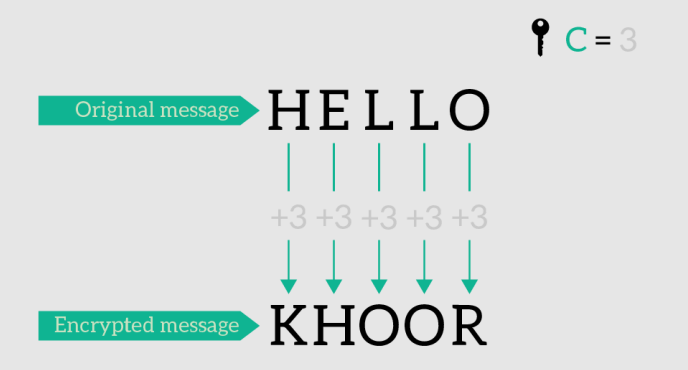

Senhas Seguras e a Biometria

Enquanto o uso de senhas é uma prática comum, a escolha de uma senha forte é o que faz a diferença. Seria um ótimo começo afastar-se do uso de senhas óbvias, como datas de nascimento ou sequências simples, e optar por senhas longas e facilmente memorizáveis, abandonando a prática de anotá-las para lembrar. Além disso, aproveitar as vantagens da autenticação biométrica se possível, como impressões digitais ou reconhecimento facial, para adicionar uma camada extra de segurança.

Aplicativos de Fontes Confiáveis

Os aplicativos tornaram-se companheiros inseparáveis de nossos celulares. No entanto, o ambiente de aplicativos também é um terreno fértil para invasores digitais. É importante fazer o download de aplicativos em fontes confiáveis, como a Google Play Store (Android) e a App Store (iOS). A Google Play pode servir como refúgio para malwares, uma diferença significativa em relação aos dispositivos iOS. Portanto, é aconselhável avaliar as classificações, análises e permissões solicitadas pelos aplicativos antes de prosseguir com a instalação.

Um Poder Sob Seu Controle

Cada aplicativo que você instala pode solicitar acesso a várias funções do seu celular. É sempre importante parar para analisar essas permissões antes de concedê-las. Um exemplo é o aplicativo de lanterna que não precisa de acesso à sua localização. Manter um controle rigoroso sobre as permissões concedidas ajuda a limitar o acesso indesejado aos seus dados.

Antivírus e Antimalware

Embora smartphones sejam menos suscetíveis a vírus em comparação com computadores, eles não estão totalmente isentos e é importante considerar a instalação de um aplicativo antivírus confiável. Eles podem proteger seu dispositivo contra malware, phishing e outros tipos de ataques cibernéticos.

Um Terreno Perigoso

Se conectar a redes Wi-Fi públicas e não seguras, muitas vezes podem ser um perigo para a segurança dos seus dados. Invasores digitais frequentemente se aproveitam dessa situação para interceptar informações importantes. Se for possível, evitar redes públicas e, caso precise utilizá-las, considere o uso de uma VPN (rede virtual privada) para criptografar sua conexão.

Bloqueio Remoto e Rastreamento

Preparação é a chave para lidar com a perda ou roubo do seu celular. Confirmar que os recursos de bloqueio remoto e rastreamento estejam ativados. Essas ferramentas podem ajudar a proteger suas informações e, em casos de perda, facilitam a localização do seu dispositivo.

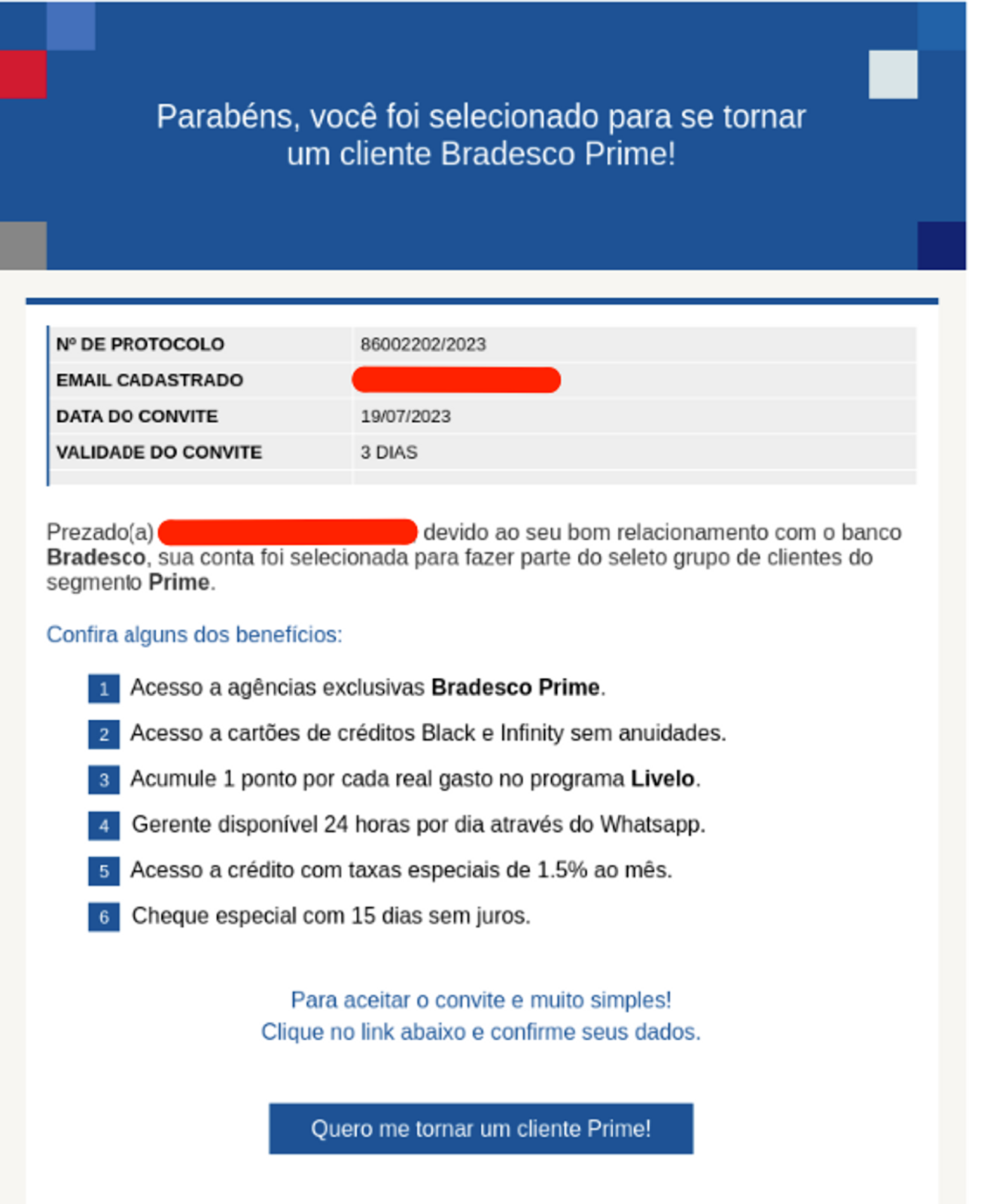

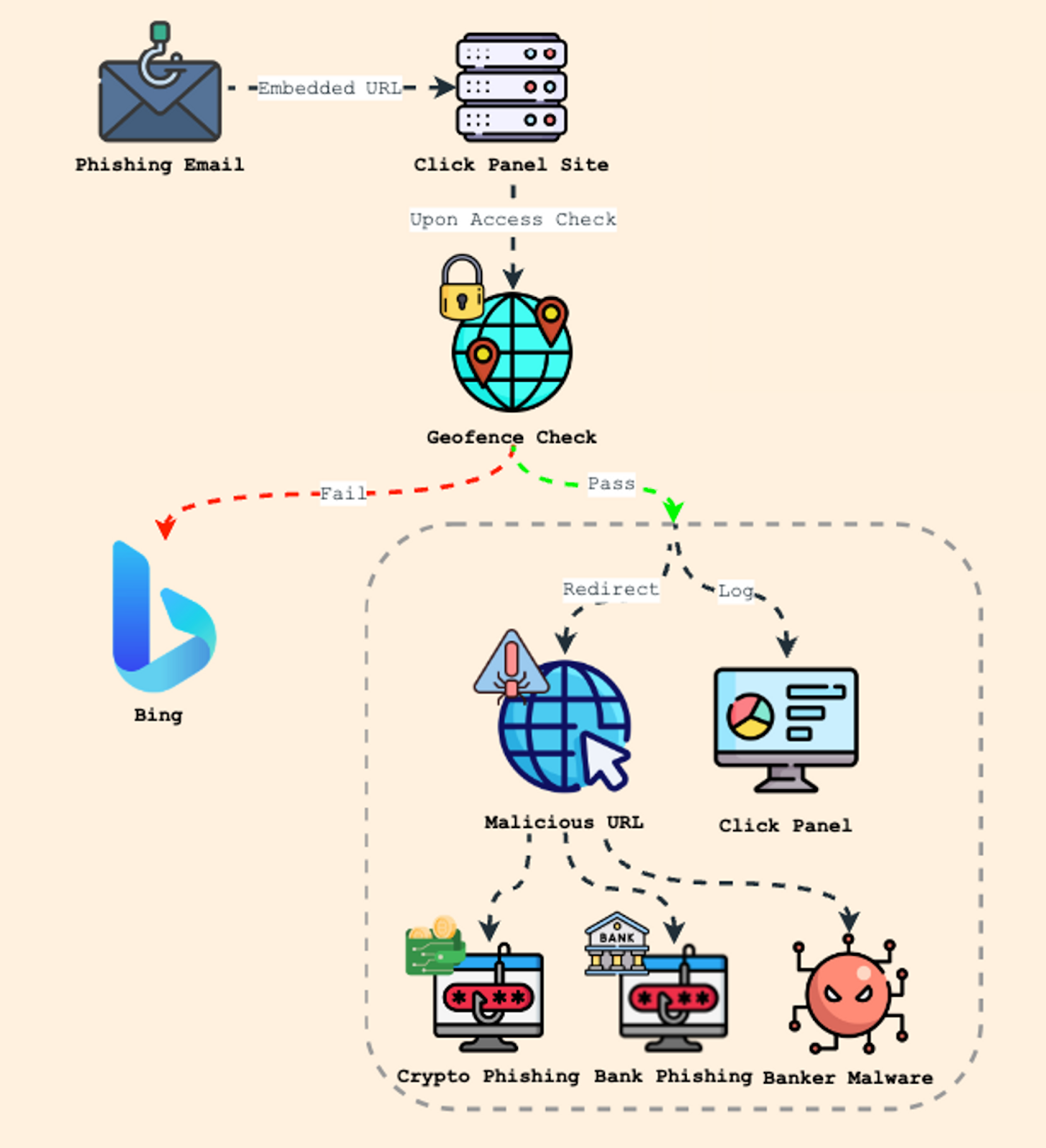

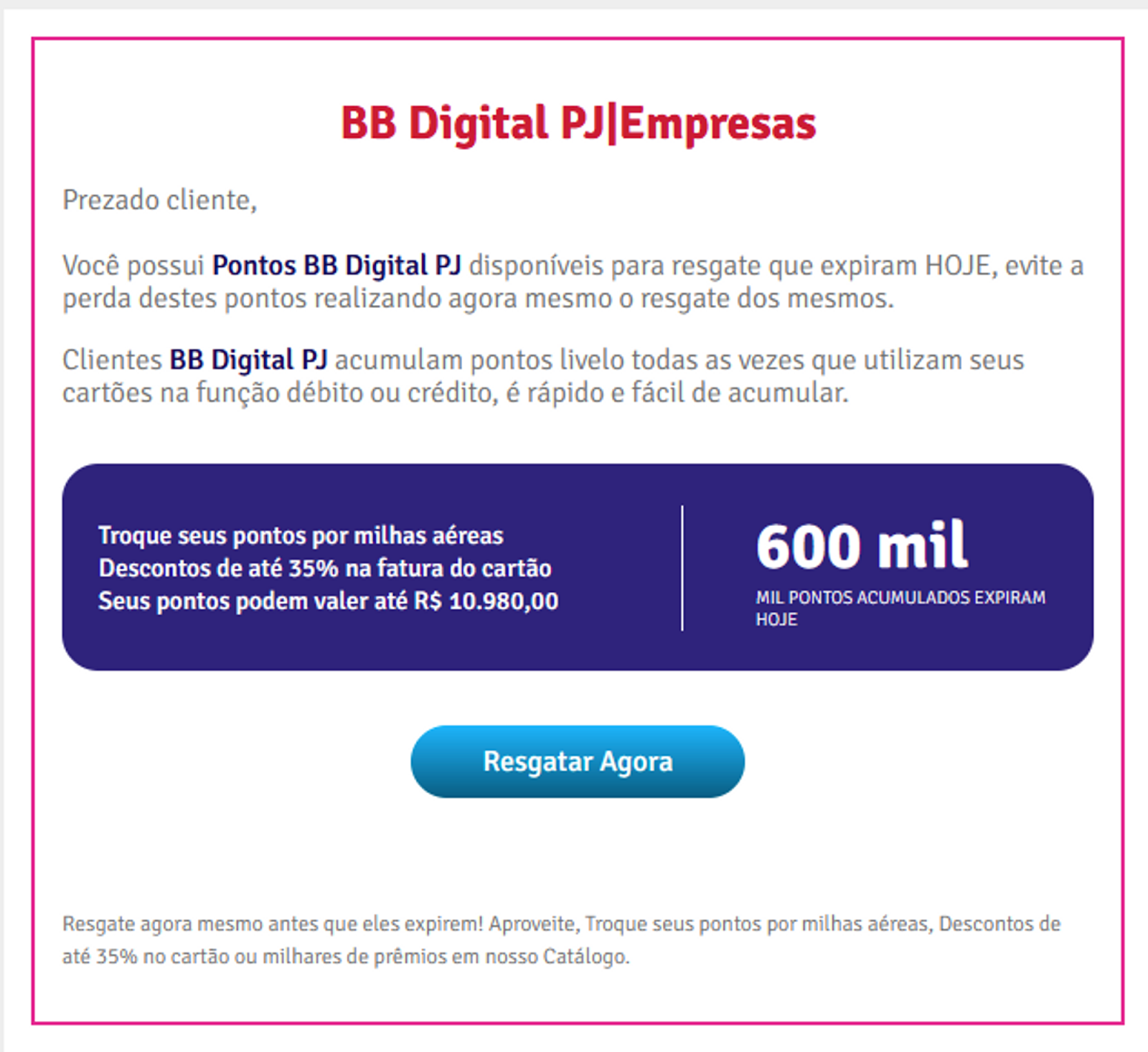

O Perigo das Iscas Digitais

Esteja atento a mensagens de texto, e-mails e links suspeitos, porque esses podem ser iscas usadas por golpistas para roubar suas informações e compartilhar as mesmas. Não clicar em links desconhecidos e evitar fornecer dados pessoais ou financeiros sem verificar a autenticidade da fonte é uma maneira eficaz de se proteger contra esses golpes.

Backups Regulares

Em um mundo repleto de ameaças, os backups são como um seguro para seus dados digitais. Fazer backups regulares dos seus dados em um serviço de armazenamento em nuvem seguro se torna indispensável. Caso algo aconteça com o seu dispositivo, você terá uma cópia de segurança das suas informações.

Ambientes Corporativos

Em um ambiente empresarial em evolução, a segurança de dispositivos móveis é crucial devido às crescentes ameaças cibernéticas. Isso demanda políticas de segurança personalizadas, criptografia de dados, treinamento de conscientização, uso de redes virtuais privadas e monitoramento constante. Tais medidas preservam dados, inspiram confiança e fortalecem a capacidade de recuperação. Nas startups, é essencial equilibrar a inovação com a segurança, garantindo proteção desde o início. Essa harmonia possibilita um crescimento sustentável e uma cultura sólida voltada para a cibersegurança.

Um Diferencial

A StarOne se sobressai por sua abordagem diferenciada em segurança, e se você busca proteção para seu dispositivo, nossa solução chamada “Passport” é exatamente o que você precisa.

O “Passport” foi especialmente desenvolvido para garantir a proteção de dispositivos, incluindo celulares. Funcionando como um sistema de autenticação de usuários e sistemas, ele apresenta um forte enfoque em segurança. Aborda medidas de segurança cruciais associadas à autenticação, proporcionando proteção contra acessos não autorizados e preservando a integridade dos dados. Com ênfase na autenticação multifatorial, criptografia de dados e defesas contra ameaças como ataques de força bruta e injeções de código, o “Passport” menciona aspectos cruciais para a segurança de dispositivos móveis.

O Seguro dos Dados

Proteger seu celular é mais do que uma precaução, é uma necessidade na era digital. Ao adotar as estratégias apresentadas, você estará dando passos firmes para garantir a segurança dos seus dados pessoais e desfrutar de uma experiência digital livre de preocupações. Esteja sempre atento às últimas práticas de segurança e mantenha-se atualizado sobre as ameaças emergentes para manter seu dispositivo e suas informações seguras.