A criptografia é uma ciência milenar que evoluiu ao longo do tempo, visando proteger a comunicação e informações importantes. Desde épocas primordiais, quando mensagens eram compartilhadas por meio de códigos ocultos, até os complexos sistemas de segurança adotados na era digital contemporânea, a criptografia exerce um papel extraordinário na manutenção da privacidade, segurança e sigilo dos dados.

História da Criptografia

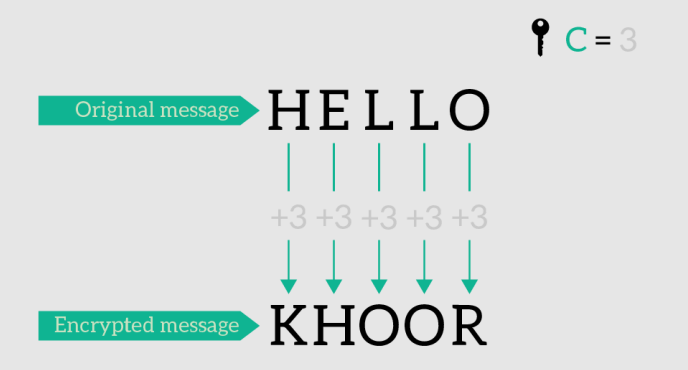

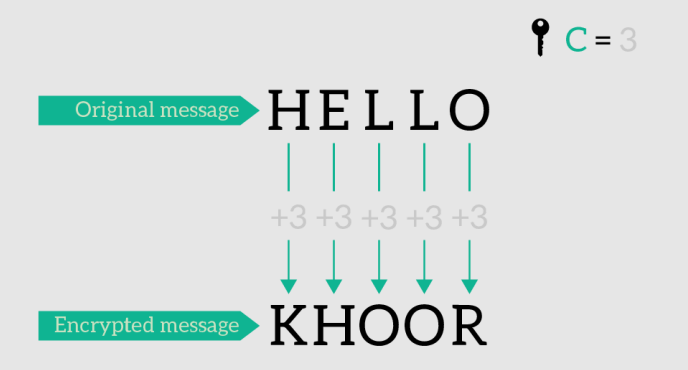

A história da criptografia remonta a tempos ancestrais, quando mensagens codificadas eram transmitidas através de símbolos e hieróglifos. No entanto, foi no Império Romano que a cifra de Júlio César fez sua entrada triunfal, utilizando um método de substituição de cada letra do alfabeto por outra, deslocada por um número fixo de posições.

No entanto, foi no decorrer da Segunda Guerra Mundial que a criptografia assumiu um papel vital, exemplificado pelo surgimento da máquina Enigma pelos alemães, bem como pelos esforços de Alan Turing e seu grupo na tentativa de decifrá-la. Desde então, mentes criativas têm se dedicado a criar códigos indecifráveis, proporcionando um solo fértil para o desenvolvimento da criptografia.

Princípios Fundamentais da Criptografia

A criptografia moderna é baseada em princípios matemáticos e algoritmos sofisticados. Para ter uma melhor compreensão, a Tensumo elaborou uma ilustração de como a criptografia funciona:

O princípio essencial é garantir a comunicação segura entre dois indivíduos, prevenindo o acesso de terceiros. Geralmente, sistemas criptográficos empregam um texto cifrado (ciphertext) fundamentado em uma chave para ocultar o texto simples (plaintext).

Existem dois principais tipos de criptografia:

Criptografia Simétrica: Com a mesma chave sendo usada tanto para criptografar quanto para descriptografar os dados. Isso significa que a chave deve ser mantida em total segredo para garantir a segurança. Exemplos de algoritmos de criptografia simétrica incluem DES (Data Encryption Standard) e AES (Advanced Encryption Standard).

Criptografia Assimétrica: Um par de chaves é designado. Uma chave pública é utilizada para criptografar os dados, enquanto a correspondente chave privada é utilizada para descriptografar. A chave pública pode ser compartilhada livremente, mas a chave privada tem que ser mantida em segredo. Isso torna a criptografia assimétrica especialmente adequada e a mais utilizada para autenticação e troca segura de informações. Entre os exemplos de algoritmos utilizados na criptografia assimétrica destaca-se o RSA (Rivest-Shamir-Adleman).

Onde a Criptografia é Aplicada

A criptografia moderna é amplamente utilizada em diversas áreas, como:

Comunicações Seguras: Através da criptografia, a segurança das comunicações na internet é reforçada, como transações bancárias, compras online e troca de e-mails, garantindo que indivíduos não autorizados sejam impedidos de obter acesso indevido às informações transmitidas.

Armazenamento de Dados: A criptografia é usada para proteger dados armazenados em dispositivos como smartphones, laptops e servidores, prevenindo o acesso por parte de indivíduos sem autorização adequada.

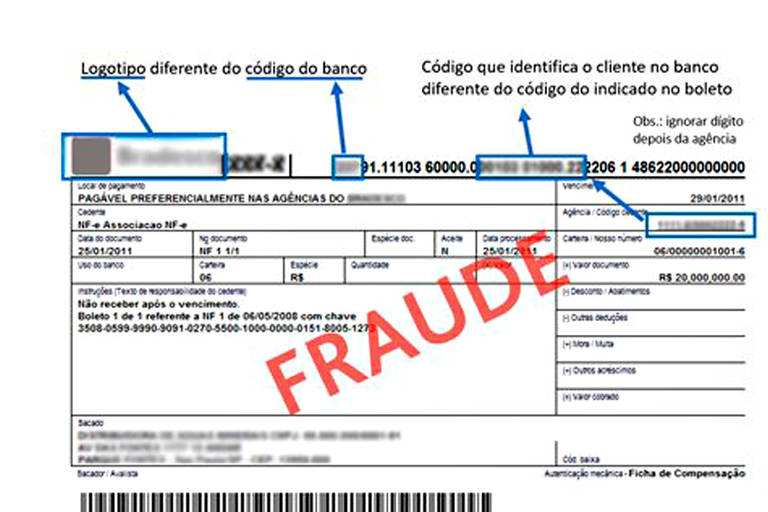

Autenticação: A criptografia desempenha um papel fundamental em garantir a autenticidade e integridade das informações, prevenindo o risco de falsificações e fraudes.

Hashing

O hashing é um processo que transforma dados em uma sequência de caracteres de tamanho fixo, conhecida como “hash”, uma criptografia que não utiliza chave. Esse hash é uma representação única e aleatória dos dados originais. A principal finalidade do hashing é gerar um valor exclusivo para os dados, permitindo a detecção de mínimas modificações nos dados originais e a verificação de sua integridade.

Além disso, a tecnologia de hashing é unidirecional, o que significa que não é possível reverter o processo para obter os dados originais a partir dele, diferentemente da criptografia simétrica e assimétrica.

É utilizado para:

- Gerar assinaturas digitais.

- Análise e verificação da validade e integridade de arquivos digitais.

Dessa forma o hashing junto com outros métodos de autenticação garantem a autenticidade legal de arquivos que foram digitalmente assinados, por exemplo.

Criptografia nas Empresas e Startups

No cenário empresarial moderno, a criptografia emergiu como um alicerce de valor inestimável, destinado a proteger informações cruciais e nutrir a confiança dos clientes. Ela se entrelaça nas atividades diárias, assegurando comunicações protegidas, transações financeiras seguras e armazenamento confiável na nuvem. Além disso, a criptografia desempenha um papel essencial na preservação da propriedade intelectual e no cumprimento de regulamentos rígidos, tais como o GDPR (Regulamento Geral de Proteção de Dados) e o HIPAA (Lei de Portabilidade e Responsabilidade de Seguros de Saúde). Ao adotar a criptografia, as empresas fortalecem sua credibilidade, estabelecem relações sólidas com os clientes e mantêm conformidade, consolidando, assim, sua posição em um mercado em constante evolução.

Já nas startups, a criptografia se destaca como uma ferramenta versátil para construir confiança e impulsionar a inovação. Ela proporciona às startups a capacidade de proteger sua propriedade intelectual, conquistar investidores por meio da garantia de segurança da informação e aderir a regulamentações necessárias. Ao incorporar a criptografia em suas iniciativas, as startups podem erguer uma base sólida para o crescimento, atrair parceiros e investidores, e navegar com segurança pelo cenário empresarial em constante transformação.

As Seguranças e Desafios

No mundo digital em constante evolução, a criptografia assume um papel crucial na garantia da segurança, guardando informações sensíveis e estabelecendo confiabilidade. Através de conquistas notáveis, a criptografia garante a confidencialidade das comunicações, a integridade dos dados e a conformidade regulatória. Contudo, sua trajetória não está isenta de desafios.

A progressão tecnológica exige adaptação, especialmente diante da ascensão da computação quântica. Um exemplo é o Banco Bradesco, que está ampliando sua colaboração com a IBM por intermédio do Inovabra, um ecossistema de inovação. Esse esforço busca explorar a segurança oferecida pela criptografia quântica. O propósito dessa iniciativa é antecipar os desafios relacionados aos futuros computadores quânticos, que terão relevância no contexto criptográfico.

Diante disso, o Banco Bradesco inicialmente empregará o IBM Quantum Safe Explorer para identificar ativos criptográficos e vulnerabilidades, elaborando um Inventário de Ativos Criptográficos (CBOM) para direcionar a implementação da tecnologia pós-quântica. Essa abordagem será testada por meio do projeto-piloto no domínio do Open Finance do banco. A finalidade é detectar algoritmos suscetíveis a riscos e reduzir eventuais ameaças de ataques provenientes da computação quântica, especialmente no âmbito financeiro.

Consequentemente, a criptografia se mantém como um mapa que guia a segurança digital, capacitando empresas, governos e indivíduos a percorrer com confiança os caminhos complexos do mundo digital.

Computação Quântica

A computação quântica, uma área em ascensão na ciência da computação, utiliza os princípios da mecânica quântica para executar cálculos de forma inédita para os computadores tradicionais. Seu potencial é notável, podendo revolucionar diversos setores, incluindo a criptografia.

Na atualidade, tanto nações quanto atores individuais estão adquirindo dados criptografados, tais como senhas e informações bancárias, com a previsão de que, em uma década ou mais, terão acesso a um computador quântico capaz de decifrar essa criptografia em questão de minutos. Esse procedimento é conhecido como “Armazenar Agora, Decifrar Depois” (SNDL), baseado na suposição de que as informações atuais ainda terão valor no futuro. Embora ainda esteja a alguns anos de se tornar uma realidade viável, a estratégia SNDL apresenta uma ameaça iminente. Para combater tal risco, legisladores estão buscando a adoção de abordagens criptográficas imunes aos avanços da computação quântica.

A criptografia assimétrica, como o RSA, é atualmente empregada, porém sua vulnerabilidade à fatoração a torna suscetível aos computadores quânticos. Em resposta a isso, surgem alternativas pós-quânticas, como algoritmos baseados em complexas estruturas reticulares, as quais se mostram difíceis de resolver, proporcionando proteção contra quebras. Contudo, a busca por algoritmos seguros na criptografia pós-quântica é um desafio, devido à amplificação das dimensões das estruturas reticulares, o que impede soluções tanto em sistemas computacionais clássicos quanto quânticos.

A computação quântica está em seus estágios iniciais e enfrenta obstáculos técnicos para um desenvolvimento em larga escala. Embora represente uma ameaça à criptografia tradicional, muitos especialistas acreditam que ainda há tempo para desenvolver novos algoritmos criptográficos robustos contra ataques quânticos e explorar os horizontes da computação quântica.

Nossos Serviços

A StarOne se destaca ao oferecer segurança no atual cenário tecnológico, caracterizado pela sua modernidade. Em nossa gama de soluções, apresentamos o produto “Mastodon”.

O Mastodon se configura como um sistema de armazenamento de registros (logs) por meio da tecnologia blockchain, com foco especial na autenticação e na garantia da cadeia de custódia. Desenvolvido na fronteira da inovação, ele possibilita a criação e preservação segura de registros de logs, carregados com transparência e imutabilidade. Utilizando autenticação baseada em criptografia de chave pública (também conhecida como criptografia assimétrica), cada registro recebe uma assinatura digital, conferindo não apenas integridade aos seus dados, mas também proporciona a desejada camada de segurança frequentemente associada à criptografia.

O Mastodon representa uma verdadeira revolução no âmbito da segurança e da integridade, estabelecendo um novo paradigma para o armazenamento de logs em ambientes corporativos.

A Evolução da Criptografia

A criptografia desempenha um papel essencial em nossa sociedade moderna, protegendo nossas informações importantes e garantindo a segurança das comunicações digitais. Desde suas origens antigas até os sistemas complexos de hoje em dia, a criptografia continua a evoluir para enfrentar os desafios do mundo digital em constante mudança. À medida que novas tecnologias surgem, a criptografia permanece como uma das ferramentas mais poderosas para proteger a privacidade e a segurança da informação.