Foi descoberto um esquema sofisticado de golpe envolvendo o phishing em língua chinesa, direcionado às taxas falsas no Oriente Médio. Uma nova campanha fraudulenta foi exposta

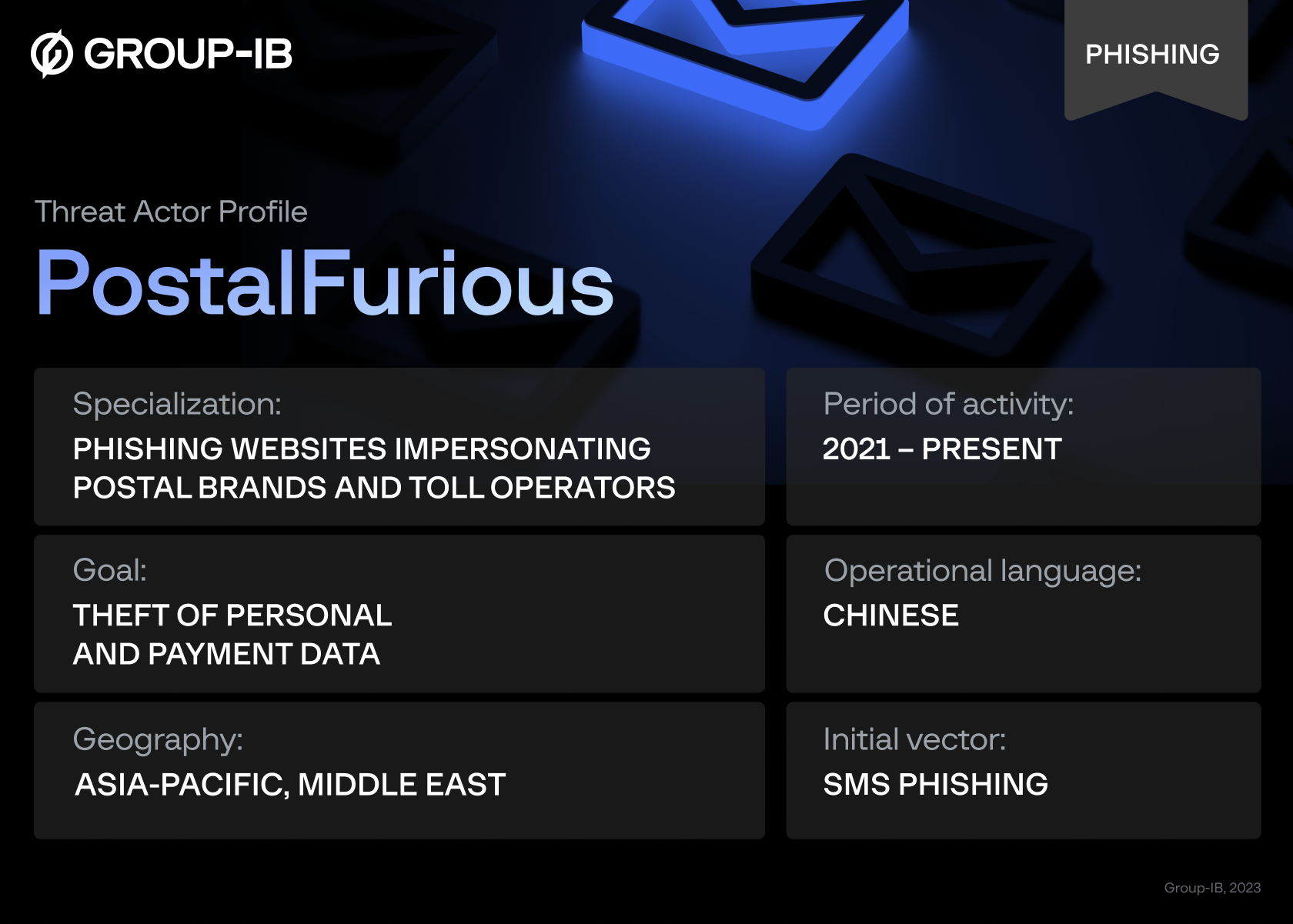

O grupo de phishing de língua chinesa conhecido como PostalFurious, previamente ativo na região da Ásia-Pacífico, expandiu suas atividades para o Oriente Médio. O grupo foi identificado pelo Group-IB, uma empresa líder em segurança cibernética sediada em Cingapura. Eles se passam por órgãos públicos, como marcas postais e operadoras de pedágio, para realizar golpes.

No início de maio, autoridades locais emitiram um alerta sobre uma campanha fraudulenta na qual os golpistas se faziam passar por um operador de pedágio rodoviário. O Centro de Resistência ao Crime Digital do Group-IB em Dubai identificou que essa campanha era realizada pelo grupo PostalFurious. Além disso, foi descoberto um segundo esquema de golpe na região do Oriente Médio, no qual os golpistas se disfarçavam como um serviço postal. O Group-IB compartilhou suas descobertas com as autoridades locais e enviou notificações às marcas envolvidas. A empresa está empenhada em combater o crime cibernético e continua monitorando as atividades do grupo PostalFurious.

Faça um duplo

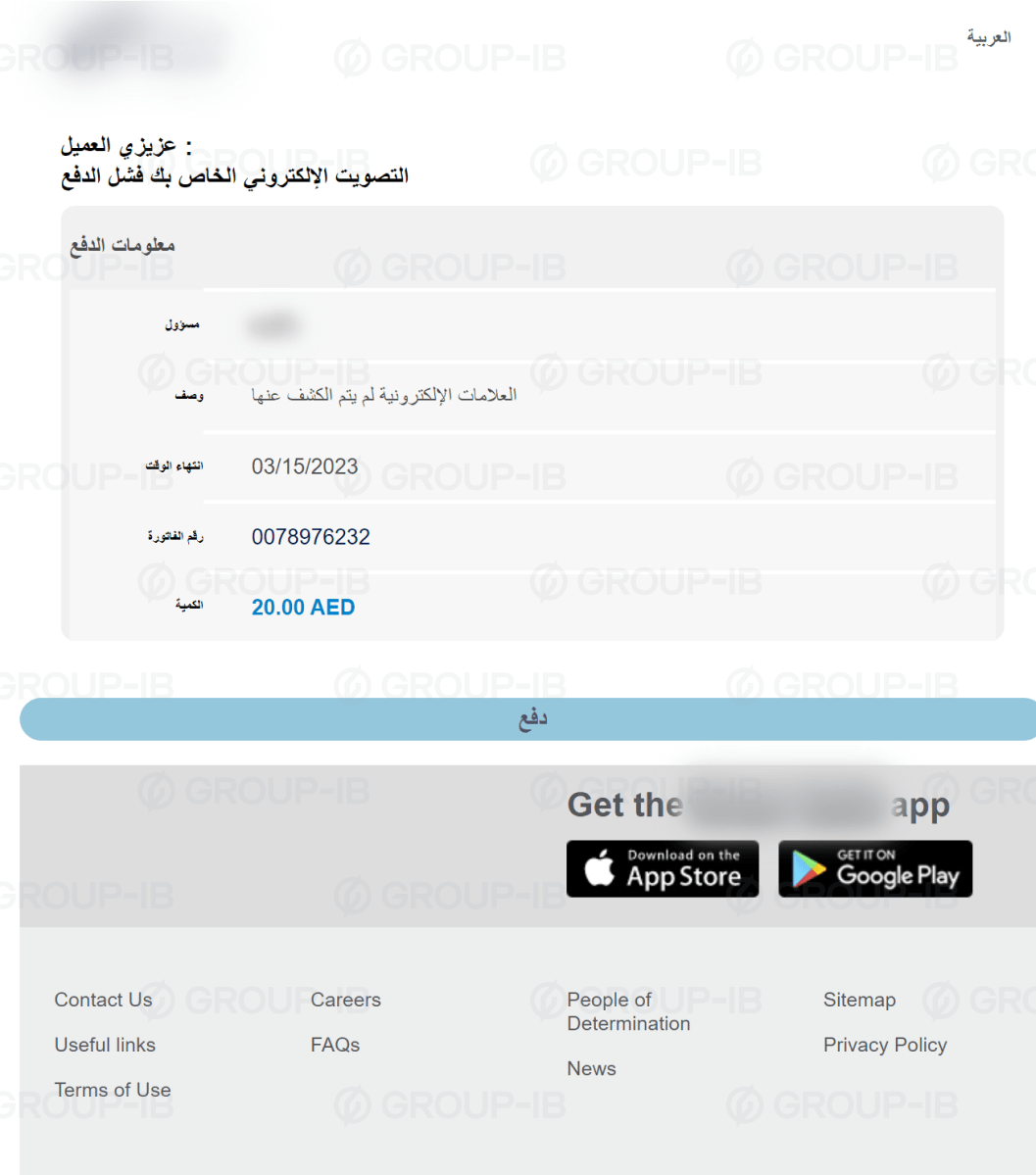

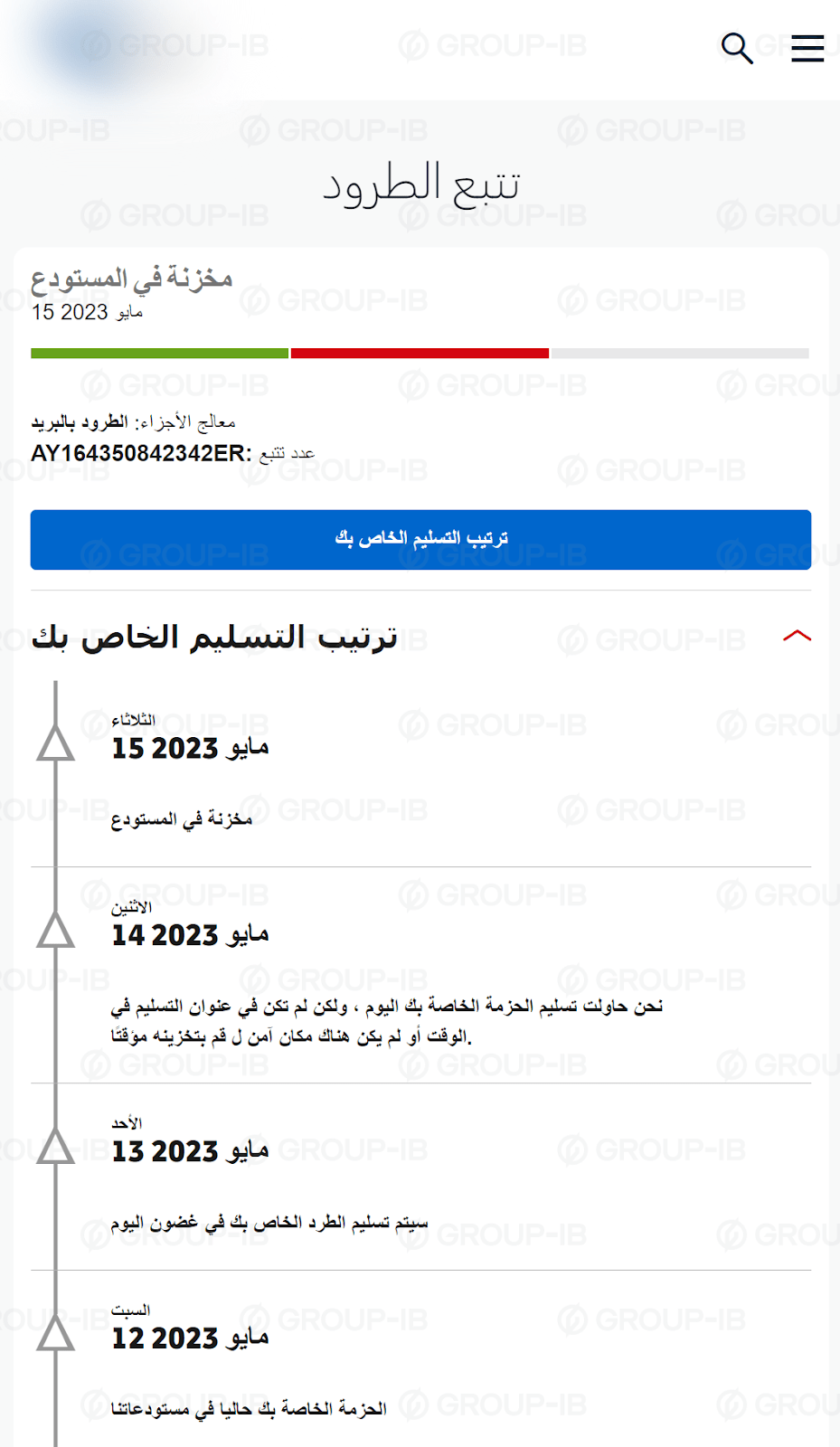

No golpe de pagamento de pedágio falso, os residentes locais estão recebendo mensagens de texto falsas que os pressionam a fazer o pagamento imediato de uma taxa de viagem do veículo para evitar multas adicionais. Essas mensagens contêm um URL encurtado para ocultar o verdadeiro endereço de phishing. Ao clicar no link, os usuários são redirecionados para uma página de pagamento falsa, criada para se parecer com a página legítima da marca.

Figura 01: Página de pagamento falsa representando um operador de pedágio. Fonte: Grupo-IB

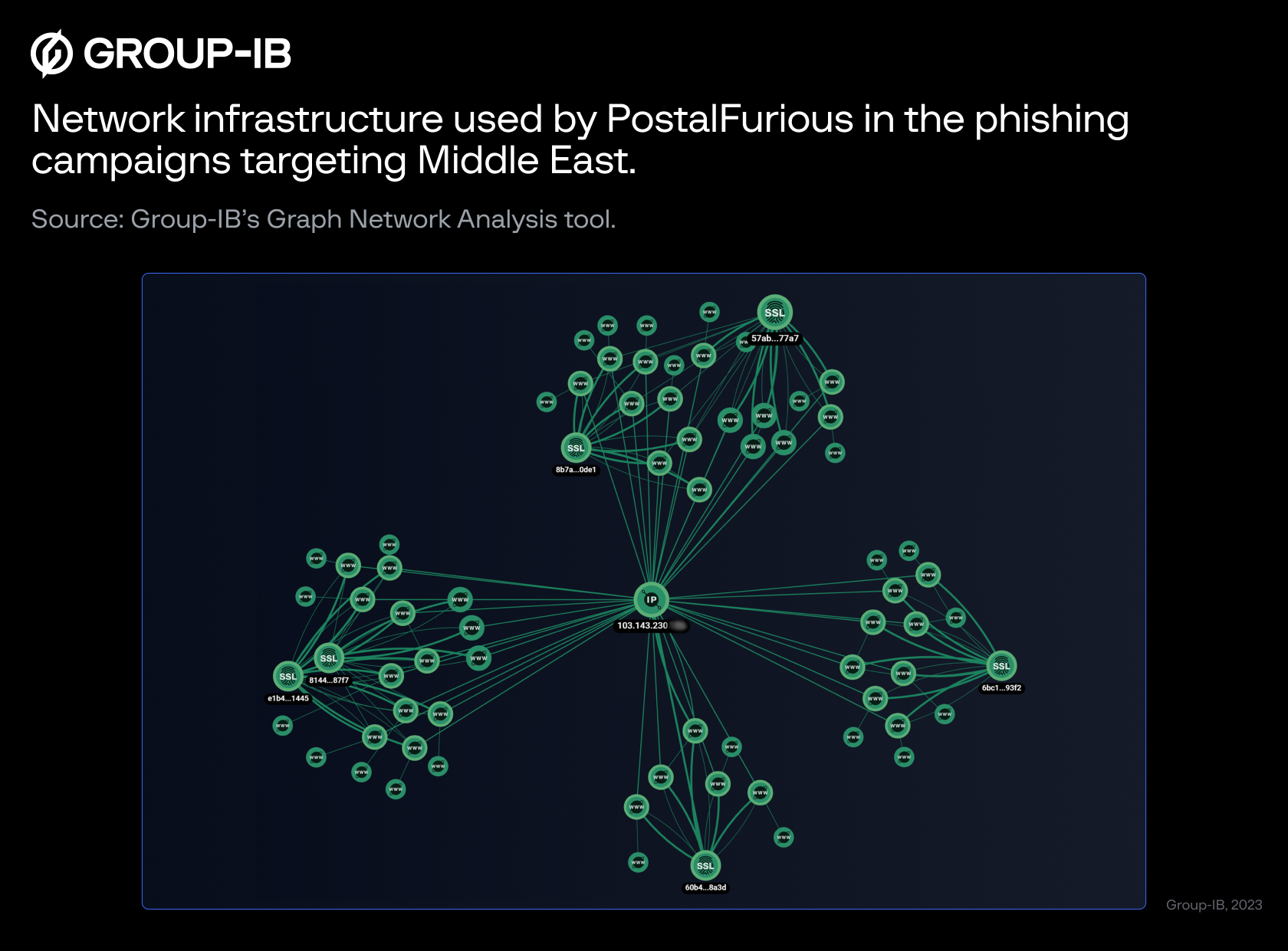

Os golpistas visam comprometer os dados de pagamento dos usuários por meio de uma campanha de phishing em andamento desde pelo menos 15 de abril de 2023. Uma análise detalhada da infraestrutura revelou uma campanha quase idêntica lançada em 29 de abril de 2023, na qual os golpistas utilizaram os mesmos servidores para hospedar uma rede de sites de phishing. A única diferença entre as duas campanhas é a marca que está sendo falsificada, sendo que a última campanha envolveu a imitação de um operador postal do Oriente Médio.

Figura 02: Infraestrutura de rede dos golpistas, conforme mostrado pela ferramenta Graph Network Analysis do Group-IB. Fonte: Grupo-IB.

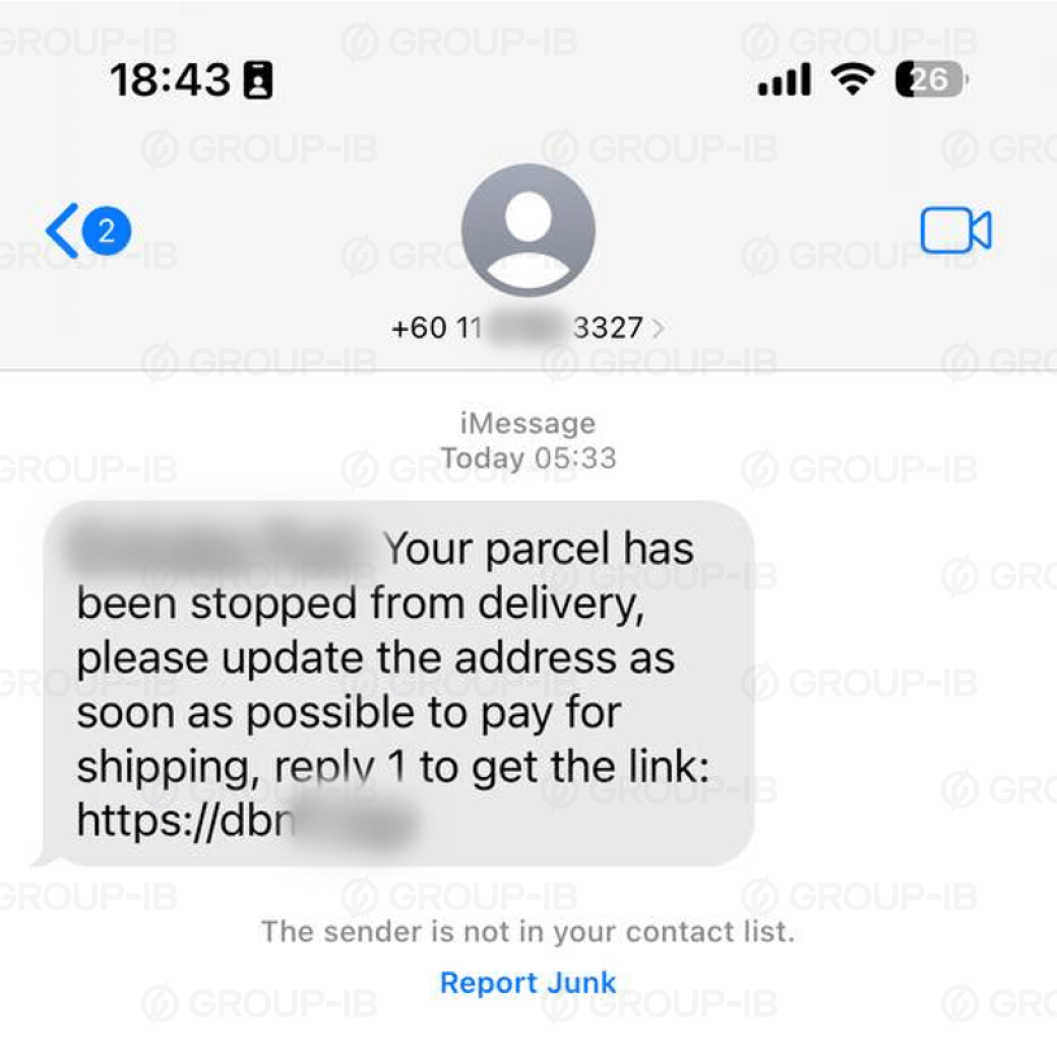

A mais recente onda de golpes inclui o uso de smishing (phishing por SMS) para distribuir links de phishing. As mensagens de texto foram enviadas de números de telefone registrados na Malásia e Tailândia, bem como através de endereços de e-mail por meio do iMessage. Embora não haja informações sobre o número exato de pessoas que foram alvo dessa campanha, especialistas do Group-IB descobriram que clientes de várias empresas de telecomunicações do Oriente Médio receberam mensagens SMS fraudulentas.

Figura 03: SMS falso se passando por um dos provedores de serviços postais do país. Fonte: Grupo-IB.

Os URLs contidos nas mensagens de texto direcionam para páginas de pagamento falsas que solicitam informações pessoais, como nome, endereço e dados de cartão de crédito. Essas páginas de phishing se apropriam do nome oficial e do logotipo da marca do provedor de serviços postais personificado.

Figura 04: página de phishing representando um dos provedores de serviços postais do país. Fonte: Grupo-IB.

Os especialistas do Group-IB observaram que os sites de phishing identificados estão empregando técnicas de controle de acesso para evitar a detecção e o bloqueio automatizados. Essas páginas só podem ser acessadas por meio de endereços IP locais, o que dificulta a identificação e o bloqueio automatizado das mesmas.

Muito rápido, Muito furioso

Os investigadores cibernéticos do Group-IB, que colaboram regularmente com operações lideradas pela INTERPOL na região do MEA, atribuíram ambas as campanhas a uma rede de phishing de língua chinesa chamada PostalFurious.

O Group-IB já havia dado o codinome PostalFurious à essa unidade de investigação cibernética no início de 2023. Essa rede está ativa desde pelo menos 2021. O nome foi escolhido devido à estratégia do grupo de se passar por marcas postais e à sua habilidade de configurar rapidamente grandes infraestruturas de rede, as quais também são frequentemente alteradas para evitar a detecção por ferramentas de segurança.

Figura 05: Perfil do ator ameaçador PostalFurious. Fonte: Grupo-IB.

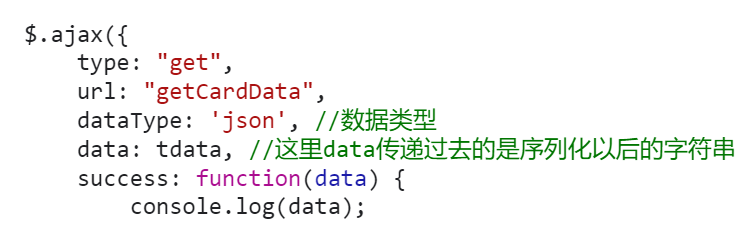

Os recursos de phishing utilizados em ambas as campanhas identificadas foram hospedados em servidores da Web idênticos, e suas páginas de pagamento falsas possuíam o mesmo design. A infraestrutura por trás desses dois esquemas fraudulentos também compartilhava diversos elementos e códigos que foram observados em campanhas anteriores do PostalFurious direcionadas à região da APAC. O Laravel é usado como um painel de administração nos ataques direcionados aos mercados do Oriente Médio e da APAC. Além disso, o código-fonte dos sites de phishing voltados para os órgãos locais afetados continha comentários escritos em chinês simplificado, algo que os pesquisadores do Group-IB já haviam encontrado em pesquisas anteriores sobre o PostalFurious.

Figura 06: Comentários em chinês simplificado detectados durante a análise das páginas de phishing do PostalFurious. Fonte: Grupo-IB.

Os pesquisadores do Group-IB destacam que o PostalFurious registra novos domínios de phishing todos os dias para expandir rapidamente seu alcance.

Como não ser enganado

É crucial adotar boas práticas de higiene digital e permanecer vigilante enquanto estiver online para prevenir phishing e golpes. Não se apresse em fornecer informações pessoais em resposta a e-mails de phishing ou mensagens SMS que imitem comunicações legítimas de empresas. Verifique o site oficial da empresa, pesquise por avaliações e entre em contato com o suporte ao cliente para confirmar a autenticidade. Verifique cuidadosamente o URL e o nome da página para evitar cair em golpes. Proprietários de marcas devem monitorar e bloquear ativamente sites fraudulentos e de phishing. A solução de Proteção de Risco Digital do Group-IB pode ajudar a detectar e remover infraestruturas fraudulentas. A equipe de Investigação Cibernética do Group-IB tem experiência em investigar e combater crimes digitais avançados, colaborando com empresas e organizações de aplicação da lei em todo o mundo.